某医院应急溯源

昨天下午准备下班,姐夫突然找我做某医院的攻防应急溯源,于是加班看了看,记录一下

- 根据该医院的小道消息说是攻击队已经在内网横向了,并且已经确定了攻击来源,是一个APP系统,而这个APP对应9台服务器IP,所以得一一排查

- 先查了IP为

xx.xx.xx.80的服务器,这是一个代理服务器,并且上面还有4各应用,经过排查发现并不存在入侵的痕迹 - 于是换了一个

xx.xx.xx.83的服务器排查,刚登录到这个服务器就发现这台服务器,就发现服务器提示已经被xx.xx.xx.40的机器暴力破解过,但是未成功,这可能意味着xx.xx.xx.40已经失陷了

- 所以我直接转头就去看

xx.xx.xx.40的服务器,首先看了一下history记录,找到几个可疑的wget下载,而且是从阿里云的下载,问了运维,他们说是他们自己的地址。。。

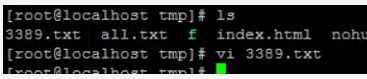

- 然后在

xx.xx.xx.40的/tmp目录下发现了fscan的扫描工具,确定该服务器已经失陷

- 然后我就看了一下

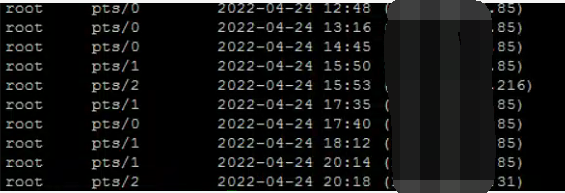

xx.xx.xx.40的最近SSH登录日志,发现一个xx.xx.xx.85来源的登录,经过询问,运维否认该操作,确定xx.xx.xx.85是攻击来源

- 登录

xx.xx.xx.85服务器,同样在/tmp目录下发现fscan工具以及扫描结果

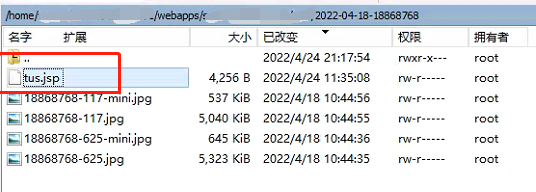

xx.xx.xx.85上运行了一个应用系统,查看日志,发现存在POST请求可疑jsp文件

- 排查后在图片上传目录发现存在

jsp文件,检查发现为webshell

- 因为看日志的时候,发现所有的请求来自

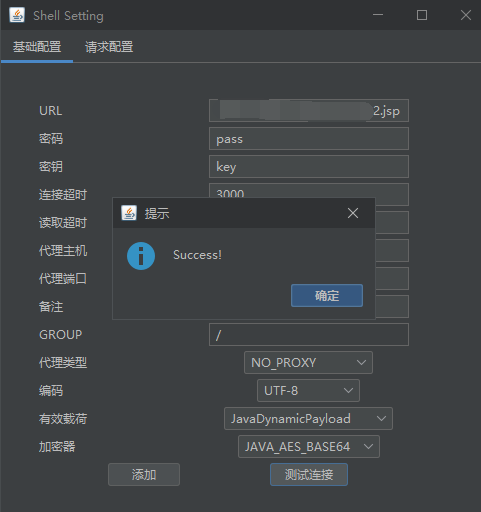

xx.xx.xx.80,所以我以为是xx.xx.xx.80失陷了,又返回去查xx.xx.xx.80,查了半天才想到xx.xx.xx.80上是反代服务器,正好运维告诉我说xx.xx.xx.85有一个上传接口被开放到互联网上了,所以判断攻击者从xx.xx.xx.85通过文件上传进入内网 - 尝试连接webshell,成功

- 对上述的机器检查,未发现内网代理工具,流量正常,无可疑连接IP

- 最后通知开发修改上传接口,通知运维备份后删除webshell和

fscan工具

《某医院应急溯源》链接:https://xdym11235.com/archives/210.html

具体版权规定详见侧栏版权说明页面

大佬强啊

厉害?